Новости

Вредоносное ПО для Android пытается вас обмануть. Вот как это можно обнаружить.

" ["~PREVIEW_TEXT"]=> string(156) "Вредоносное ПО для Android пытается вас обмануть. Вот как это можно обнаружить.

" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "8616" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1277 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1276 (3) { ["date"]=> string(26) "2021-12-10 17:11:04.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "788" ["WIDTH"]=> string(3) "940" ["FILE_SIZE"]=> string(6) "140950" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/66a/4rnivt3wj2fmhnz9yiz30sa20p2b20og" ["FILE_NAME"]=> string(29) "Vredonosnoe-PO-na-Android.png" ["ORIGINAL_NAME"]=> string(51) "Вредоносное ПО на Андроид.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "e02314461c7b67b6330ea3aa2b6513b1" ["~src"]=> bool(false) ["SRC"]=> string(81) "/upload/iblock/66a/4rnivt3wj2fmhnz9yiz30sa20p2b20og/Vredonosnoe-PO-na-Android.png" ["UNSAFE_SRC"]=> string(81) "/upload/iblock/66a/4rnivt3wj2fmhnz9yiz30sa20p2b20og/Vredonosnoe-PO-na-Android.png" ["SAFE_SRC"]=> string(81) "/upload/iblock/66a/4rnivt3wj2fmhnz9yiz30sa20p2b20og/Vredonosnoe-PO-na-Android.png" ["ALT"]=> string(40) "Вредоносное ПО на Android" ["TITLE"]=> string(40) "Вредоносное ПО на Android" } ["~PREVIEW_PICTURE"]=> string(4) "8616" ["ID"]=> string(4) "9929" ["~ID"]=> string(4) "9929" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "149" ["~IBLOCK_SECTION_ID"]=> string(3) "149" ["ACTIVE_FROM"]=> string(19) "10.12.2021 22:10:00" ["~ACTIVE_FROM"]=> string(19) "10.12.2021 22:10:00" ["TIMESTAMP_X"]=> string(19) "10.12.2021 22:11:04" ["~TIMESTAMP_X"]=> string(19) "10.12.2021 22:11:04" ["DETAIL_PAGE_URL"]=> string(40) "/company/news/vredonosnoe-po-na-android/" ["~DETAIL_PAGE_URL"]=> string(40) "/company/news/vredonosnoe-po-na-android/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(14400) "Вредоносные программы для Android часто обманчивы. Например, мобильное приложение под названием Ads Blocker обещало удалить с телефона надоедливую рекламу, которая иногда всплывает, закрывая экран как раз в тот момент, когда вы собираетесь получить доступ к чему-то нужному. Но люди быстро обнаружили, что приложение было не чем иным, как вредоносным ПО, которое показывало больше рекламы.

Это всего лишь один пример вредоносного ПО, которое может, мягко говоря, расстроить пользователей Android, изводя их рекламой, за показ которой создателям платят, даже когда они просматривают несвязанные приложения. Вредоносные программы также часто собирают поддельные клики по рекламе, удваивая ценность для производителей.

Исследователи говорят, что рекламное ПО, такое как Ads Blocker, является наиболее распространенным типом вредоносного ПО на устройствах Android. Заражение рекламным ПО может сделать пользование вашим телефон настолько неприятным, что вам захочется выбросить и разломать его, но вредоносное ПО может делать и похуже, например, красть личную информацию с вашего телефона.

Вредоносное ПО может вводить в заблуждение, мешая нормальному использованию телефона и заставляя вас чувствовать себя некомфортно, даже если вы не уверены, в чем проблема. Это тоже обычное дело. Malwarebytes заявляет, что в мае-июне было обнаружено около 200 000 экземпляров вредоносного ПО на устройствах своих клиентов.

Итак, как узнать, есть ли на вашем телефоне вредоносное ПО, и как его остановить? Вот несколько советов о том, что вы можете сделать.

Как работает вредоносное ПО на вашем телефоне

«Мобильное вредоносное ПО обычно использует один из двух подходов», - сказал Адам Бауэр, исследователь безопасности компании Lookout, занимающейся мобильной безопасностью. Вредоносные программы первого типа обманом заставляют вас предоставлять разрешения, которые позволяют им получать доступ к конфиденциальной информации.

Вот где выступает приложение Ads Blocker, и многие из запрашиваемых им разрешений выглядят так, будто бы они требовались настоящим блокировщиком рекламы. Но они также позволяют приложению постоянно работать в фоновом режиме и показывать пользователям рекламу, даже когда они используют несвязанные приложения.

Второй тип вредоносных программ использует уязвимости в телефонах, получая доступ к конфиденциальной информации, предоставляя себе права администратора. Это снижает необходимость заставлять пользователей нажимать кнопку «ОК» при запросах разрешений, что упрощает запуск вредоносного ПО, при этом пользователи не замечают его присутствие на устройстве.

Признаки вредоносного ПО на вашем телефоне Android

Если вы заметили, что происходит следующее, ваш телефон может быть заражен:

Вы видите рекламу постоянно, независимо от того, какое приложение вы используете.

Вы устанавливаете приложение, и значок сразу исчезает.

Ваша батарея разряжается намного быстрее, чем обычно.

Вы видите на телефоне приложения, которые не знаете.

Все это тревожные признаки, которые означают, что вам следует продолжить изучение вашего смартфона.

Программы-вымогатели на телефонах Android

Другой тип вредоносного ПО — это программы-вымогатели. Жертвы не могут использовать свои файлы, так как они становятся для них заблокированными, далее появляется всплывающее окно, которое требует оплаты в криптовалюте или перевода денежных средств на карту, чтобы вернуть их. По словам Бауэра, большинство программ-вымогателей для Android могут блокировать только файлы на внешнем хранилище, например фотографии.

Что мобильное вредоносное ПО может сделать с вашим телефоном

Мобильные вредоносные программы не только доставляют массу неудобств постоянной рекламой, но и могут получить доступ к личной информации. Общие цели включают:

Ваши банковские данные

Информация о вашем устройстве

Ваш номер телефона или адрес электронной почты

Ваши списки контактов

Хакеры могут использовать эту информацию для множества злонамеренных задач. Они могут совершить кражу ваших личных банковских данных. К примеру, банковский троянец Anubis, осуществляет это, обманывая пользователей, предоставляя себе доступ к функциям специальных возможностей телефона Android. Это, в свою очередь, позволяет вредоносной программе регистрировать каждое запускаемое вами приложение и вводимый вами текст, включая пароли. После того, как вы предоставите разрешение один раз, действия данного ПО будут полностью невидимы на экране, и при входе в свои учетные записи, вы не увидите какие-либо признаки злонамеренных действий.

Хакеры также могут использовать вредоносное ПО для сбора и продажи информации об устройстве и контактных данных, до тех пор пока вы не будете звонками роботов, текстовыми сообщениями и, конечно же, дополнительной рекламой; а еще они могут отправлять ссылки на другие вредоносные программы всем в вашем списке контактов.

Как остановить вредоносное ПО на вашем телефоне Android

Вне зависимости от того, думаете ли вы, что на вашем Android-устройстве уже есть вредоносное ПО или вы просто хотите защитить себя, есть четкие шаги, которые можно предпринять.

Во-первых, обновляйте программное обеспечение вашего телефона. Эксперты по безопасности постоянно оценивают текущую ОС и обновленные приложения как один из наиболее важных шагов, которые пользователи могут предпринять для защиты своих устройств и учетных записей. Если на вашем телефоне уже присутствует вредоносное ПО, обновления программного обеспечения от производителя могут исправить уязвимости и перекрыть доступ вредоносному ПО.

Затем проверьте, какие разрешения есть у ваших приложений. Есть ли в игре возможность отправлять SMS-сообщения? Вероятнее всего в этом нет необходимости и это может быть тревожным сигналом. Помните об этом и при установке приложений в будущем.

Удаление приложений, которые вы считаете вредоносными, может быть непростой задачей. Порой можно просто удалить разрешения приложения, само приложение и покончить с этим, но другие вредоносные программы предоставляют себе права администратора, поэтому их нельзя удалить без дополнительных действий. Если у вас возникли проблемы с удалением определенного приложения, вы можете попробовать поискать решение в Интернете, чтобы узнать, что помогло другим людям.

Вы также можете рассмотреть возможность установки антивирусных приложений. Они могут иногда замедлять работу вашего телефона, но у них действительно есть расширенный доступ к вашему телефону, чтобы обнаружить подозрительное поведение, поэтому вам нужно выбрать тот, которому вы доверяете. И, вероятнее всего, вы захотите выбрать платную версию, чтобы одновременно разблокировать все функции и избежать просмотра еще большего количества рекламы.

Приложения могут предупреждать вас о вредоносном ПО на телефоне и предлагать свои услуги, когда вам нужно разобраться с чем-то неприятным. По крайней мере, вы можете использовать известную программу, такую как Malwarebytes, Norton, Lookout или Bitdefender, для сканирования вашего устройства, если вы думаете, что у вас уже установлено вредоносное ПО.

Наконец, вы можете избегать скачивания и избавиться от приложений для Android из сторонних магазинов. Они не проходят проверку в Google и поэтому могут легко проникнуть на ваш телефон вредоносным ПО. К сожалению, Google не улавливает всего того, что может нанести вред до момента, как оно попадет на ваш телефон, но использование официального магазина Google Play и наличие прямого выхода для сообщения о проблемах, с которыми вы сталкиваетесь - это еще одна линия защиты.

" ["~DETAIL_TEXT"]=> string(14400) "Вредоносные программы для Android часто обманчивы. Например, мобильное приложение под названием Ads Blocker обещало удалить с телефона надоедливую рекламу, которая иногда всплывает, закрывая экран как раз в тот момент, когда вы собираетесь получить доступ к чему-то нужному. Но люди быстро обнаружили, что приложение было не чем иным, как вредоносным ПО, которое показывало больше рекламы.

Это всего лишь один пример вредоносного ПО, которое может, мягко говоря, расстроить пользователей Android, изводя их рекламой, за показ которой создателям платят, даже когда они просматривают несвязанные приложения. Вредоносные программы также часто собирают поддельные клики по рекламе, удваивая ценность для производителей.

Исследователи говорят, что рекламное ПО, такое как Ads Blocker, является наиболее распространенным типом вредоносного ПО на устройствах Android. Заражение рекламным ПО может сделать пользование вашим телефон настолько неприятным, что вам захочется выбросить и разломать его, но вредоносное ПО может делать и похуже, например, красть личную информацию с вашего телефона.

Вредоносное ПО может вводить в заблуждение, мешая нормальному использованию телефона и заставляя вас чувствовать себя некомфортно, даже если вы не уверены, в чем проблема. Это тоже обычное дело. Malwarebytes заявляет, что в мае-июне было обнаружено около 200 000 экземпляров вредоносного ПО на устройствах своих клиентов.

Итак, как узнать, есть ли на вашем телефоне вредоносное ПО, и как его остановить? Вот несколько советов о том, что вы можете сделать.

Как работает вредоносное ПО на вашем телефоне

«Мобильное вредоносное ПО обычно использует один из двух подходов», - сказал Адам Бауэр, исследователь безопасности компании Lookout, занимающейся мобильной безопасностью. Вредоносные программы первого типа обманом заставляют вас предоставлять разрешения, которые позволяют им получать доступ к конфиденциальной информации.

Вот где выступает приложение Ads Blocker, и многие из запрашиваемых им разрешений выглядят так, будто бы они требовались настоящим блокировщиком рекламы. Но они также позволяют приложению постоянно работать в фоновом режиме и показывать пользователям рекламу, даже когда они используют несвязанные приложения.

Второй тип вредоносных программ использует уязвимости в телефонах, получая доступ к конфиденциальной информации, предоставляя себе права администратора. Это снижает необходимость заставлять пользователей нажимать кнопку «ОК» при запросах разрешений, что упрощает запуск вредоносного ПО, при этом пользователи не замечают его присутствие на устройстве.

Признаки вредоносного ПО на вашем телефоне Android

Если вы заметили, что происходит следующее, ваш телефон может быть заражен:

Вы видите рекламу постоянно, независимо от того, какое приложение вы используете.

Вы устанавливаете приложение, и значок сразу исчезает.

Ваша батарея разряжается намного быстрее, чем обычно.

Вы видите на телефоне приложения, которые не знаете.

Все это тревожные признаки, которые означают, что вам следует продолжить изучение вашего смартфона.

Программы-вымогатели на телефонах Android

Другой тип вредоносного ПО — это программы-вымогатели. Жертвы не могут использовать свои файлы, так как они становятся для них заблокированными, далее появляется всплывающее окно, которое требует оплаты в криптовалюте или перевода денежных средств на карту, чтобы вернуть их. По словам Бауэра, большинство программ-вымогателей для Android могут блокировать только файлы на внешнем хранилище, например фотографии.

Что мобильное вредоносное ПО может сделать с вашим телефоном

Мобильные вредоносные программы не только доставляют массу неудобств постоянной рекламой, но и могут получить доступ к личной информации. Общие цели включают:

Ваши банковские данные

Информация о вашем устройстве

Ваш номер телефона или адрес электронной почты

Ваши списки контактов

Хакеры могут использовать эту информацию для множества злонамеренных задач. Они могут совершить кражу ваших личных банковских данных. К примеру, банковский троянец Anubis, осуществляет это, обманывая пользователей, предоставляя себе доступ к функциям специальных возможностей телефона Android. Это, в свою очередь, позволяет вредоносной программе регистрировать каждое запускаемое вами приложение и вводимый вами текст, включая пароли. После того, как вы предоставите разрешение один раз, действия данного ПО будут полностью невидимы на экране, и при входе в свои учетные записи, вы не увидите какие-либо признаки злонамеренных действий.

Хакеры также могут использовать вредоносное ПО для сбора и продажи информации об устройстве и контактных данных, до тех пор пока вы не будете звонками роботов, текстовыми сообщениями и, конечно же, дополнительной рекламой; а еще они могут отправлять ссылки на другие вредоносные программы всем в вашем списке контактов.

Как остановить вредоносное ПО на вашем телефоне Android

Вне зависимости от того, думаете ли вы, что на вашем Android-устройстве уже есть вредоносное ПО или вы просто хотите защитить себя, есть четкие шаги, которые можно предпринять.

Во-первых, обновляйте программное обеспечение вашего телефона. Эксперты по безопасности постоянно оценивают текущую ОС и обновленные приложения как один из наиболее важных шагов, которые пользователи могут предпринять для защиты своих устройств и учетных записей. Если на вашем телефоне уже присутствует вредоносное ПО, обновления программного обеспечения от производителя могут исправить уязвимости и перекрыть доступ вредоносному ПО.

Затем проверьте, какие разрешения есть у ваших приложений. Есть ли в игре возможность отправлять SMS-сообщения? Вероятнее всего в этом нет необходимости и это может быть тревожным сигналом. Помните об этом и при установке приложений в будущем.

Удаление приложений, которые вы считаете вредоносными, может быть непростой задачей. Порой можно просто удалить разрешения приложения, само приложение и покончить с этим, но другие вредоносные программы предоставляют себе права администратора, поэтому их нельзя удалить без дополнительных действий. Если у вас возникли проблемы с удалением определенного приложения, вы можете попробовать поискать решение в Интернете, чтобы узнать, что помогло другим людям.

Вы также можете рассмотреть возможность установки антивирусных приложений. Они могут иногда замедлять работу вашего телефона, но у них действительно есть расширенный доступ к вашему телефону, чтобы обнаружить подозрительное поведение, поэтому вам нужно выбрать тот, которому вы доверяете. И, вероятнее всего, вы захотите выбрать платную версию, чтобы одновременно разблокировать все функции и избежать просмотра еще большего количества рекламы.

Приложения могут предупреждать вас о вредоносном ПО на телефоне и предлагать свои услуги, когда вам нужно разобраться с чем-то неприятным. По крайней мере, вы можете использовать известную программу, такую как Malwarebytes, Norton, Lookout или Bitdefender, для сканирования вашего устройства, если вы думаете, что у вас уже установлено вредоносное ПО.

Наконец, вы можете избегать скачивания и избавиться от приложений для Android из сторонних магазинов. Они не проходят проверку в Google и поэтому могут легко проникнуть на ваш телефон вредоносным ПО. К сожалению, Google не улавливает всего того, что может нанести вред до момента, как оно попадет на ваш телефон, но использование официального магазина Google Play и наличие прямого выхода для сообщения о проблемах, с которыми вы сталкиваетесь - это еще одна линия защиты.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(25) "vredonosnoe-po-na-android" ["~CODE"]=> string(25) "vredonosnoe-po-na-android" ["EXTERNAL_ID"]=> string(4) "9929" ["~EXTERNAL_ID"]=> string(4) "9929" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(22) "10 декабря 2021" ["FIELDS"]=> array(3) { ["NAME"]=> string(40) "Вредоносное ПО на Android" ["PREVIEW_TEXT"]=> string(156) "Вредоносное ПО для Android пытается вас обмануть. Вот как это можно обнаружить.

" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "8616" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1277 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1276 (3) { ["date"]=> string(26) "2021-12-10 17:11:04.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "788" ["WIDTH"]=> string(3) "940" ["FILE_SIZE"]=> string(6) "140950" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/66a/4rnivt3wj2fmhnz9yiz30sa20p2b20og" ["FILE_NAME"]=> string(29) "Vredonosnoe-PO-na-Android.png" ["ORIGINAL_NAME"]=> string(51) "Вредоносное ПО на Андроид.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "e02314461c7b67b6330ea3aa2b6513b1" ["~src"]=> bool(false) ["SRC"]=> string(81) "/upload/iblock/66a/4rnivt3wj2fmhnz9yiz30sa20p2b20og/Vredonosnoe-PO-na-Android.png" ["UNSAFE_SRC"]=> string(81) "/upload/iblock/66a/4rnivt3wj2fmhnz9yiz30sa20p2b20og/Vredonosnoe-PO-na-Android.png" ["SAFE_SRC"]=> string(81) "/upload/iblock/66a/4rnivt3wj2fmhnz9yiz30sa20p2b20og/Vredonosnoe-PO-na-Android.png" ["ALT"]=> string(40) "Вредоносное ПО на Android" ["TITLE"]=> string(40) "Вредоносное ПО на Android" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [1]=> array(46) { ["NAME"]=> string(40) "Самые уязвимые пароли" ["~NAME"]=> string(40) "Самые уязвимые пароли" ["PREVIEW_TEXT"]=> string(261) "" ["~PREVIEW_TEXT"]=> string(261) "

" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "8614" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1273 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1272 (3) { ["date"]=> string(26) "2021-12-08 11:41:25.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "788" ["WIDTH"]=> string(3) "940" ["FILE_SIZE"]=> string(6) "588596" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/fc9/6j7gamtnwbdue22ek4b8q9oum71074jg" ["FILE_NAME"]=> string(26) "Nenadezhnaya-Zashchita.png" ["ORIGINAL_NAME"]=> string(37) "Ненадежная Защита.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "2407d3d93154b3499527f6f9de4315af" ["~src"]=> bool(false) ["SRC"]=> string(78) "/upload/iblock/fc9/6j7gamtnwbdue22ek4b8q9oum71074jg/Nenadezhnaya-Zashchita.png" ["UNSAFE_SRC"]=> string(78) "/upload/iblock/fc9/6j7gamtnwbdue22ek4b8q9oum71074jg/Nenadezhnaya-Zashchita.png" ["SAFE_SRC"]=> string(78) "/upload/iblock/fc9/6j7gamtnwbdue22ek4b8q9oum71074jg/Nenadezhnaya-Zashchita.png" ["ALT"]=> string(40) "Самые уязвимые пароли" ["TITLE"]=> string(40) "Самые уязвимые пароли" } ["~PREVIEW_PICTURE"]=> string(4) "8614" ["ID"]=> string(4) "9928" ["~ID"]=> string(4) "9928" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "149" ["~IBLOCK_SECTION_ID"]=> string(3) "149" ["ACTIVE_FROM"]=> string(19) "08.12.2021 15:58:00" ["~ACTIVE_FROM"]=> string(19) "08.12.2021 15:58:00" ["TIMESTAMP_X"]=> string(19) "08.12.2021 16:41:25" ["~TIMESTAMP_X"]=> string(19) "08.12.2021 16:41:25" ["DETAIL_PAGE_URL"]=> string(37) "/company/news/samye-uyazvimye-paroli/" ["~DETAIL_PAGE_URL"]=> string(37) "/company/news/samye-uyazvimye-paroli/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(4378) "

Хотя идея использования таких паролей, как QWERTY, 123456 и PASSWORD в наши дни может показаться шуткой, они все еще часто встречаются в свалках украденных учетных данных, публикуемых в Интернете.

Основные поставщики онлайн-услуг теперь часто применяют надежные пароли с прописными и строчными буквами, цифрами и специальными символами, а также могут поощрять и применять многофакторную аутентификацию (MFA).

Однако предприятия могут не применять те же стандарты. Кроме того, сегодня распространенными проблемами по-прежнему являются призрачные и забытые учетные записи, жестко закодированные учетные данные и повторное использование комбинаций имени пользователя и пароля.

Nordpass опубликовал свое ежегодное исследование использования паролей в 50 странах, отчет «Самые распространенные пароли», оценку базы данных, содержащей 4 ТБ просочившихся паролей, многие из которых были получены из США, Канады, России, Австралии и Европы.

По словам исследователей, наиболее распространенными паролями в 2021 году во всем мире были:

1. 123456 (103,170,552 совпадений)

2. 123456789 (46,027,530 совпадений)

3. 12345 (32,955,431 совпадений)

4. qwerty (22 317 280 совпадений)

5. password (20 958 297 совпадений)

6. 12345678 (14,745,771 совпадений)

7. 111111 (13,354,149 совпадений)

8. 123123 (10,244,398 совпадений)

9. 1234567890 (9,646,621 совпадений)

10. 1234567 (9,396,813 совпадений)

Среди результатов исследователи также обнаружили, что большое количество людей любит использовать собственное имя в качестве пароля (как оказалось, «charlie» занял 9-е место по популярности в Великобритании за 2021 год).

"Onedirection" был популярным параметром пароля, связанным с музыкой, и количество появлений "Liverpool" могло указывать на популярность футбольной команды, а в Канаде "хоккей", что неудивительно, был наиболее активно используемым параметром, связанным со спортом.

Нецензурные выражения также использовались часто, а когда речь заходила о животных, «дельфин» был самым популярным выбором во всем мире.

Помимо вариаций смешения цифр и букв, в некоторых списках в первую десятку вошли другие варианты локальных паролей, включая фамилию «Chregan» в Южной Африке; город «Barcelona» в Испании и имя «Tiffany» во Франции.

С отчетом NordPass можно ознакомиться здесь .

" ["~DETAIL_TEXT"]=> string(4378) "Хотя идея использования таких паролей, как QWERTY, 123456 и PASSWORD в наши дни может показаться шуткой, они все еще часто встречаются в свалках украденных учетных данных, публикуемых в Интернете.

Основные поставщики онлайн-услуг теперь часто применяют надежные пароли с прописными и строчными буквами, цифрами и специальными символами, а также могут поощрять и применять многофакторную аутентификацию (MFA).

Однако предприятия могут не применять те же стандарты. Кроме того, сегодня распространенными проблемами по-прежнему являются призрачные и забытые учетные записи, жестко закодированные учетные данные и повторное использование комбинаций имени пользователя и пароля.

Nordpass опубликовал свое ежегодное исследование использования паролей в 50 странах, отчет «Самые распространенные пароли», оценку базы данных, содержащей 4 ТБ просочившихся паролей, многие из которых были получены из США, Канады, России, Австралии и Европы.

По словам исследователей, наиболее распространенными паролями в 2021 году во всем мире были:

1. 123456 (103,170,552 совпадений)

2. 123456789 (46,027,530 совпадений)

3. 12345 (32,955,431 совпадений)

4. qwerty (22 317 280 совпадений)

5. password (20 958 297 совпадений)

6. 12345678 (14,745,771 совпадений)

7. 111111 (13,354,149 совпадений)

8. 123123 (10,244,398 совпадений)

9. 1234567890 (9,646,621 совпадений)

10. 1234567 (9,396,813 совпадений)

Среди результатов исследователи также обнаружили, что большое количество людей любит использовать собственное имя в качестве пароля (как оказалось, «charlie» занял 9-е место по популярности в Великобритании за 2021 год).

"Onedirection" был популярным параметром пароля, связанным с музыкой, и количество появлений "Liverpool" могло указывать на популярность футбольной команды, а в Канаде "хоккей", что неудивительно, был наиболее активно используемым параметром, связанным со спортом.

Нецензурные выражения также использовались часто, а когда речь заходила о животных, «дельфин» был самым популярным выбором во всем мире.

Помимо вариаций смешения цифр и букв, в некоторых списках в первую десятку вошли другие варианты локальных паролей, включая фамилию «Chregan» в Южной Африке; город «Barcelona» в Испании и имя «Tiffany» во Франции.

С отчетом NordPass можно ознакомиться здесь .

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(22) "samye-uyazvimye-paroli" ["~CODE"]=> string(22) "samye-uyazvimye-paroli" ["EXTERNAL_ID"]=> string(4) "9928" ["~EXTERNAL_ID"]=> string(4) "9928" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(21) "8 декабря 2021" ["FIELDS"]=> array(3) { ["NAME"]=> string(40) "Самые уязвимые пароли" ["PREVIEW_TEXT"]=> string(261) "" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "8614" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1273 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1272 (3) { ["date"]=> string(26) "2021-12-08 11:41:25.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "788" ["WIDTH"]=> string(3) "940" ["FILE_SIZE"]=> string(6) "588596" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/fc9/6j7gamtnwbdue22ek4b8q9oum71074jg" ["FILE_NAME"]=> string(26) "Nenadezhnaya-Zashchita.png" ["ORIGINAL_NAME"]=> string(37) "Ненадежная Защита.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "2407d3d93154b3499527f6f9de4315af" ["~src"]=> bool(false) ["SRC"]=> string(78) "/upload/iblock/fc9/6j7gamtnwbdue22ek4b8q9oum71074jg/Nenadezhnaya-Zashchita.png" ["UNSAFE_SRC"]=> string(78) "/upload/iblock/fc9/6j7gamtnwbdue22ek4b8q9oum71074jg/Nenadezhnaya-Zashchita.png" ["SAFE_SRC"]=> string(78) "/upload/iblock/fc9/6j7gamtnwbdue22ek4b8q9oum71074jg/Nenadezhnaya-Zashchita.png" ["ALT"]=> string(40) "Самые уязвимые пароли" ["TITLE"]=> string(40) "Самые уязвимые пароли" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [2]=> array(46) { ["NAME"]=> string(38) "Необычные карты мира" ["~NAME"]=> string(38) "Необычные карты мира" ["PREVIEW_TEXT"]=> string(145) "

Пять интерактивных глобусов с полезными или необычными визуализациями.

" ["~PREVIEW_TEXT"]=> string(145) "Пять интерактивных глобусов с полезными или необычными визуализациями.

" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "8604" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1283 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1284 (3) { ["date"]=> string(26) "2021-12-02 12:17:45.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "788" ["WIDTH"]=> string(3) "940" ["FILE_SIZE"]=> string(6) "632113" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/d1a/zhlobxb4utnj28kj8gnekowb1g4elptb" ["FILE_NAME"]=> string(24) "Interaktivnyy-Globus.png" ["ORIGINAL_NAME"]=> string(43) "Интерактивный Глобус.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "6814ffbeba6ccba517f513b11079d1de" ["~src"]=> bool(false) ["SRC"]=> string(76) "/upload/iblock/d1a/zhlobxb4utnj28kj8gnekowb1g4elptb/Interaktivnyy-Globus.png" ["UNSAFE_SRC"]=> string(76) "/upload/iblock/d1a/zhlobxb4utnj28kj8gnekowb1g4elptb/Interaktivnyy-Globus.png" ["SAFE_SRC"]=> string(76) "/upload/iblock/d1a/zhlobxb4utnj28kj8gnekowb1g4elptb/Interaktivnyy-Globus.png" ["ALT"]=> string(38) "Необычные карты мира" ["TITLE"]=> string(38) "Необычные карты мира" } ["~PREVIEW_PICTURE"]=> string(4) "8604" ["ID"]=> string(4) "9927" ["~ID"]=> string(4) "9927" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "152" ["~IBLOCK_SECTION_ID"]=> string(3) "152" ["ACTIVE_FROM"]=> string(19) "02.12.2021 17:15:00" ["~ACTIVE_FROM"]=> string(19) "02.12.2021 17:15:00" ["TIMESTAMP_X"]=> string(19) "02.12.2021 17:17:45" ["~TIMESTAMP_X"]=> string(19) "02.12.2021 17:17:45" ["DETAIL_PAGE_URL"]=> string(36) "/company/news/neobychnye-karty-mira/" ["~DETAIL_PAGE_URL"]=> string(36) "/company/news/neobychnye-karty-mira/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(9382) "Вам нужно представить данные так, чтобы они действительно привлекали внимание? Для этого нужна инфографика. Желательно интерактивная. Желательно глобальная. И наиболее предпочтительно - охватить всю планету. Вот пять карт мира, которые могут вас увлечь.

Google Earth: единственный и неповторимый

Страшно подумать, что Google запустил свой проект Earth 20 лет назад. Карта росла и менялась, становилась популярной, а потом, казалось, вышла из моды - несправедливо, надо сказать. Текущая версия не только позволяет вам прочесать любой участок земли, чтобы найти свой дом, но также теперь включает 3D-модели главных архитектурных памятников планеты и географических чудес. Любой, кому надоело смотреть на Сиднейский оперный театр или Эйфелеву башню, может совершить компьютерный полет над Альпами или Гималаями. Приложение включает в себя виртуальные туры для тех, кто заперся дома из-за пандемии, а также удобные инструменты для измерения расстояний и расчета площадей.

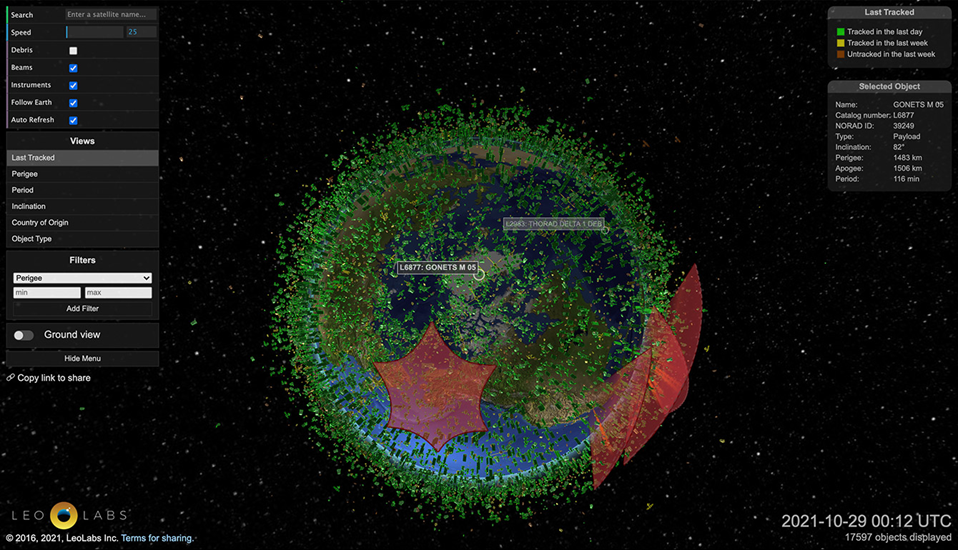

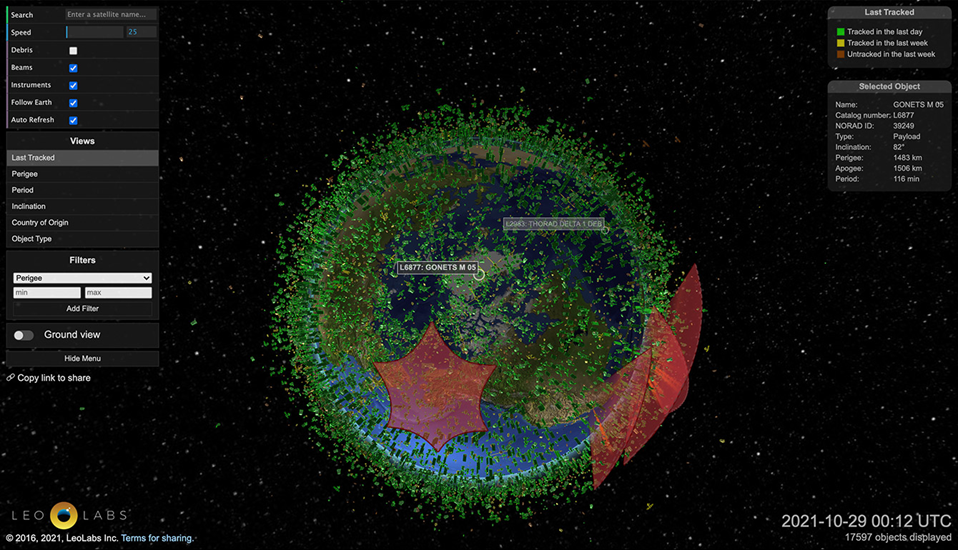

LeoLabs: Все на орбите

https://platform.leolabs.space/visualization

А этот глобус понравится поклонникам теорий заговора и шпионажа: карта отслеживает все спутники (и то, во что они превращаются, то есть космический мусор), которые в настоящее время вращаются вокруг нашей планеты. Вы можете увеличить масштаб и навести курсор мыши на любой объект, чтобы узнать его имя и тип (спутник, обломки или что-то еще). Подробная информация о спутниках, к сожалению, не предоставляется, но вы можете самостоятельно выполнить поиск в Интернете по именам.

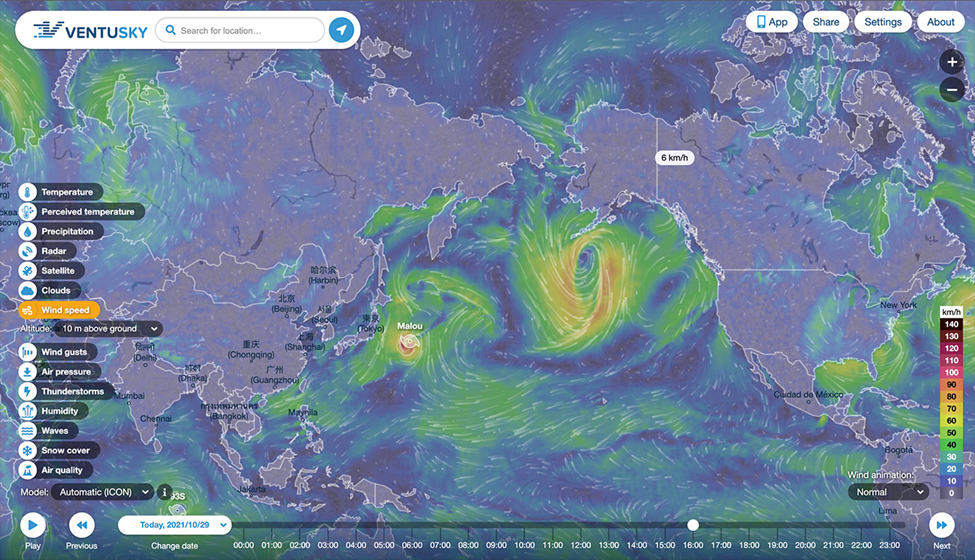

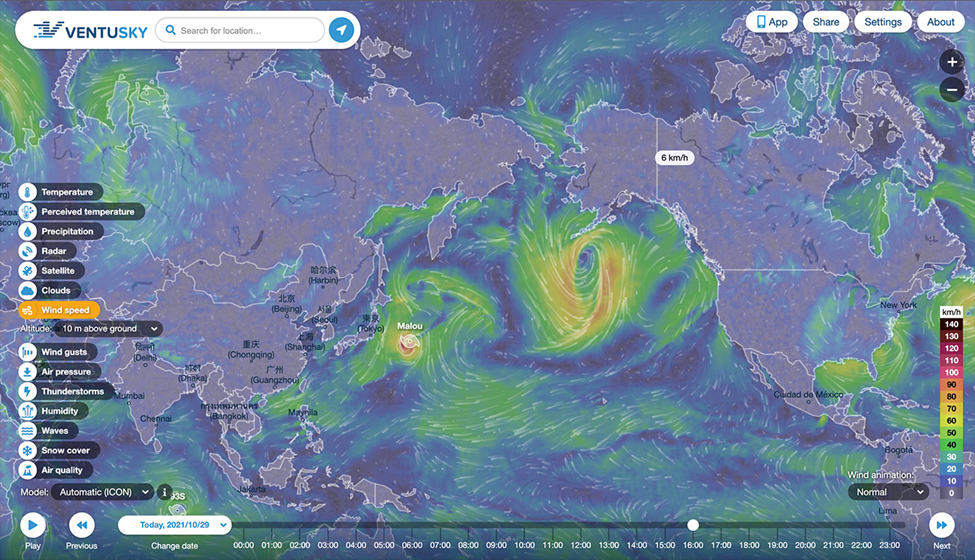

Ventusky: Погода всегда под рукой

Не о чем говорить? Вот для чего погода! Эта карта обеспечивает визуализацию метеорологических данных в реальном времени для любого места на Земле. Слева вы можете выбрать температуру, облачность, давление, осадки, влажность, качество воздуха - все, что происходит снаружи. Справа вы можете изменить единицы измерения, чтобы не думать о дюймах против сантиметров или градусах по шкале Цельсия. Временная шкала внизу предлагает элементарный прогноз погоды.

Flightradar24: Все о самолетах

https://www.flightradar24.com/

Для тех, кто разочарован отсутствием подробных спутниковых данных в визуализации LeoLabs, добро пожаловать на Flightradar24. Здесь вы можете в режиме реального времени узнать практически обо всех самолетах, которые находятся в полете или собираются взлететь. Сюда входит информация об авиакомпании, месте отправления и назначения, модели, высоте, скорости и ходе маршрута. Помимо того, что сервис невероятно интересен, он имеет практическую пользу для тех, кто любит держать все под контролем. Предположим, вы встречаетесь с кем-то в аэропорту: просто введите номер рейса на Flightradar24, чтобы узнать точное время посадки самолета. Информация о рейсах на сайте аэропорта предназначена для слабаков.

Платные подписчики могут видеть более полную историю полетов с серийным номером самолета, вертикальной скоростью, температурой подвесного двигателя и множеством других статистических данных для настоящих фанатов авиации. Кстати, похожая карта существует для морских судов . И хотя блокировка Ever Given уже давно устранена, все еще интересно наблюдать за морским движением через Суэцкий канал.

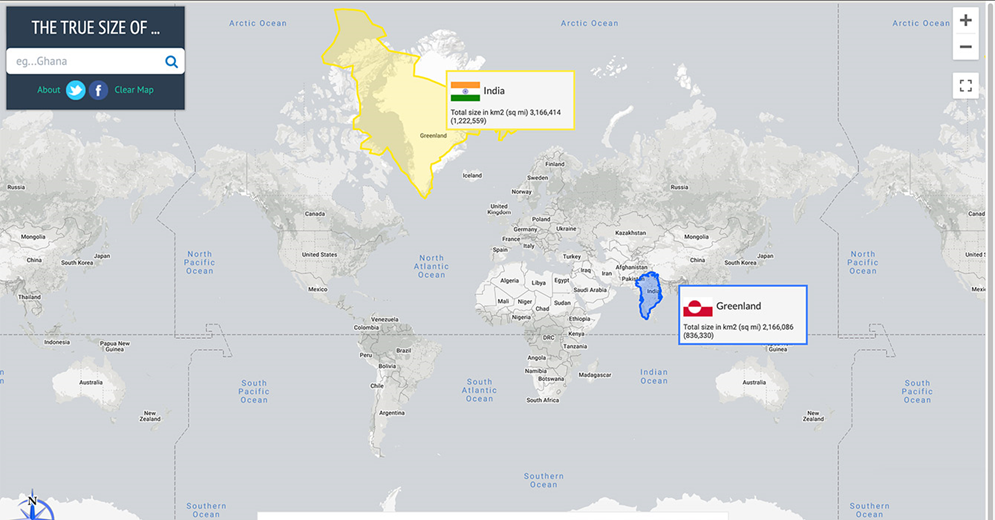

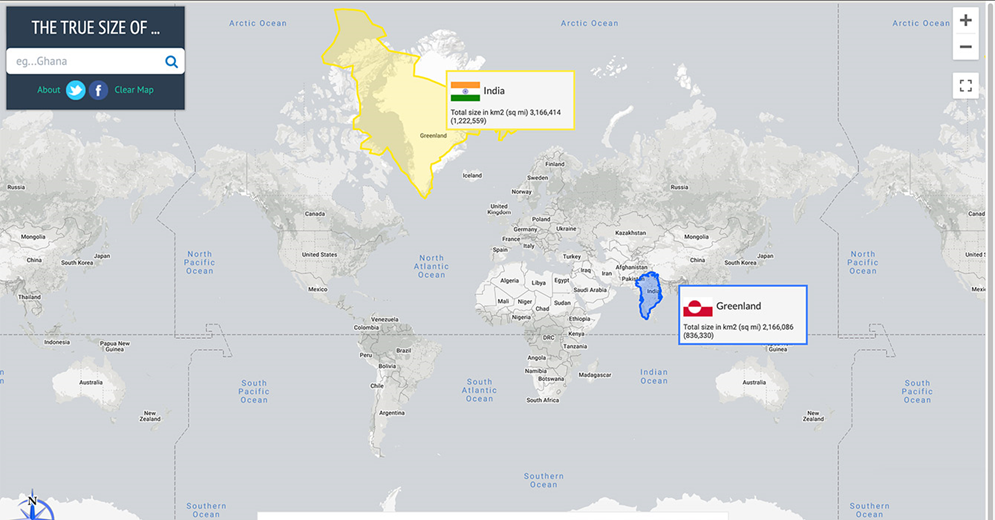

TheTrueSize: Что больше, Гренландия или Индия?

Величайший иллюзионист — это не Дэвид Блейн или менеджер вашего банка, а Жерард Меркатор. Есть и другие способы спроецировать сферу на плоскость, но карта мира, знакомая каждому с детства, принадлежит ему. Однако если распечатать карту и попытаться равномерно наклеить ее на глобус, то вы отклонитесь от курса - а по мере приближения к полюсам несоответствие размеров будет только увеличиваться. Хитрость в том, что с проекцией Меркатора горизонтальные размеры в крайних северных и южных широтах должны быть растянуты, в результате чего Гренландия и Африка выглядят примерно одинаковыми по размеру.

TheTrueSize позволяет вам взять любую страну из той же проекции Меркатора и перетащить ее по карте для объективного сравнения. Просто введите название страны в строке поиска, и когда оно будет выделено на карте, перетащите его в другую часть мира, чтобы увидеть, например, реальный размер Мексики относительно Европы или Демократической Республики Конго относительно Аляски.

" ["~DETAIL_TEXT"]=> string(9382) "Вам нужно представить данные так, чтобы они действительно привлекали внимание? Для этого нужна инфографика. Желательно интерактивная. Желательно глобальная. И наиболее предпочтительно - охватить всю планету. Вот пять карт мира, которые могут вас увлечь.

Google Earth: единственный и неповторимый

Страшно подумать, что Google запустил свой проект Earth 20 лет назад. Карта росла и менялась, становилась популярной, а потом, казалось, вышла из моды - несправедливо, надо сказать. Текущая версия не только позволяет вам прочесать любой участок земли, чтобы найти свой дом, но также теперь включает 3D-модели главных архитектурных памятников планеты и географических чудес. Любой, кому надоело смотреть на Сиднейский оперный театр или Эйфелеву башню, может совершить компьютерный полет над Альпами или Гималаями. Приложение включает в себя виртуальные туры для тех, кто заперся дома из-за пандемии, а также удобные инструменты для измерения расстояний и расчета площадей.

LeoLabs: Все на орбите

https://platform.leolabs.space/visualization

А этот глобус понравится поклонникам теорий заговора и шпионажа: карта отслеживает все спутники (и то, во что они превращаются, то есть космический мусор), которые в настоящее время вращаются вокруг нашей планеты. Вы можете увеличить масштаб и навести курсор мыши на любой объект, чтобы узнать его имя и тип (спутник, обломки или что-то еще). Подробная информация о спутниках, к сожалению, не предоставляется, но вы можете самостоятельно выполнить поиск в Интернете по именам.

Ventusky: Погода всегда под рукой

Не о чем говорить? Вот для чего погода! Эта карта обеспечивает визуализацию метеорологических данных в реальном времени для любого места на Земле. Слева вы можете выбрать температуру, облачность, давление, осадки, влажность, качество воздуха - все, что происходит снаружи. Справа вы можете изменить единицы измерения, чтобы не думать о дюймах против сантиметров или градусах по шкале Цельсия. Временная шкала внизу предлагает элементарный прогноз погоды.

Flightradar24: Все о самолетах

https://www.flightradar24.com/

Для тех, кто разочарован отсутствием подробных спутниковых данных в визуализации LeoLabs, добро пожаловать на Flightradar24. Здесь вы можете в режиме реального времени узнать практически обо всех самолетах, которые находятся в полете или собираются взлететь. Сюда входит информация об авиакомпании, месте отправления и назначения, модели, высоте, скорости и ходе маршрута. Помимо того, что сервис невероятно интересен, он имеет практическую пользу для тех, кто любит держать все под контролем. Предположим, вы встречаетесь с кем-то в аэропорту: просто введите номер рейса на Flightradar24, чтобы узнать точное время посадки самолета. Информация о рейсах на сайте аэропорта предназначена для слабаков.

Платные подписчики могут видеть более полную историю полетов с серийным номером самолета, вертикальной скоростью, температурой подвесного двигателя и множеством других статистических данных для настоящих фанатов авиации. Кстати, похожая карта существует для морских судов . И хотя блокировка Ever Given уже давно устранена, все еще интересно наблюдать за морским движением через Суэцкий канал.

TheTrueSize: Что больше, Гренландия или Индия?

Величайший иллюзионист — это не Дэвид Блейн или менеджер вашего банка, а Жерард Меркатор. Есть и другие способы спроецировать сферу на плоскость, но карта мира, знакомая каждому с детства, принадлежит ему. Однако если распечатать карту и попытаться равномерно наклеить ее на глобус, то вы отклонитесь от курса - а по мере приближения к полюсам несоответствие размеров будет только увеличиваться. Хитрость в том, что с проекцией Меркатора горизонтальные размеры в крайних северных и южных широтах должны быть растянуты, в результате чего Гренландия и Африка выглядят примерно одинаковыми по размеру.

TheTrueSize позволяет вам взять любую страну из той же проекции Меркатора и перетащить ее по карте для объективного сравнения. Просто введите название страны в строке поиска, и когда оно будет выделено на карте, перетащите его в другую часть мира, чтобы увидеть, например, реальный размер Мексики относительно Европы или Демократической Республики Конго относительно Аляски.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(21) "neobychnye-karty-mira" ["~CODE"]=> string(21) "neobychnye-karty-mira" ["EXTERNAL_ID"]=> string(4) "9927" ["~EXTERNAL_ID"]=> string(4) "9927" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(21) "2 декабря 2021" ["FIELDS"]=> array(3) { ["NAME"]=> string(38) "Необычные карты мира" ["PREVIEW_TEXT"]=> string(145) "Пять интерактивных глобусов с полезными или необычными визуализациями.

" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "8604" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1283 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1284 (3) { ["date"]=> string(26) "2021-12-02 12:17:45.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "788" ["WIDTH"]=> string(3) "940" ["FILE_SIZE"]=> string(6) "632113" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/d1a/zhlobxb4utnj28kj8gnekowb1g4elptb" ["FILE_NAME"]=> string(24) "Interaktivnyy-Globus.png" ["ORIGINAL_NAME"]=> string(43) "Интерактивный Глобус.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "6814ffbeba6ccba517f513b11079d1de" ["~src"]=> bool(false) ["SRC"]=> string(76) "/upload/iblock/d1a/zhlobxb4utnj28kj8gnekowb1g4elptb/Interaktivnyy-Globus.png" ["UNSAFE_SRC"]=> string(76) "/upload/iblock/d1a/zhlobxb4utnj28kj8gnekowb1g4elptb/Interaktivnyy-Globus.png" ["SAFE_SRC"]=> string(76) "/upload/iblock/d1a/zhlobxb4utnj28kj8gnekowb1g4elptb/Interaktivnyy-Globus.png" ["ALT"]=> string(38) "Необычные карты мира" ["TITLE"]=> string(38) "Необычные карты мира" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [3]=> array(46) { ["NAME"]=> string(47) "Способы защиты от фишинга" ["~NAME"]=> string(47) "Способы защиты от фишинга" ["PREVIEW_TEXT"]=> string(235) "Как обнаружить опасные ссылки, отправленные в сообщениях, и другие уловки, которые мошенники используют для кражи ваших данных" ["~PREVIEW_TEXT"]=> string(235) "Как обнаружить опасные ссылки, отправленные в сообщениях, и другие уловки, которые мошенники используют для кражи ваших данных" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "8595" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1311 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1270 (3) { ["date"]=> string(26) "2021-11-26 15:39:53.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "788" ["WIDTH"]=> string(3) "940" ["FILE_SIZE"]=> string(6) "584674" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/69c/s60k2bvuxdyecgorwuowy0txf2ch7u0f" ["FILE_NAME"]=> string(14) "Phishing-2.png" ["ORIGINAL_NAME"]=> string(14) "Phishing 2.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "956076549a2e8ac79bdb6d83a150bceb" ["~src"]=> bool(false) ["SRC"]=> string(66) "/upload/iblock/69c/s60k2bvuxdyecgorwuowy0txf2ch7u0f/Phishing-2.png" ["UNSAFE_SRC"]=> string(66) "/upload/iblock/69c/s60k2bvuxdyecgorwuowy0txf2ch7u0f/Phishing-2.png" ["SAFE_SRC"]=> string(66) "/upload/iblock/69c/s60k2bvuxdyecgorwuowy0txf2ch7u0f/Phishing-2.png" ["ALT"]=> string(47) "Способы защиты от фишинга" ["TITLE"]=> string(47) "Способы защиты от фишинга" } ["~PREVIEW_PICTURE"]=> string(4) "8595" ["ID"]=> string(4) "9926" ["~ID"]=> string(4) "9926" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "149" ["~IBLOCK_SECTION_ID"]=> string(3) "149" ["ACTIVE_FROM"]=> string(19) "26.11.2021 20:34:00" ["~ACTIVE_FROM"]=> string(19) "26.11.2021 20:34:00" ["TIMESTAMP_X"]=> string(19) "26.11.2021 20:39:53" ["~TIMESTAMP_X"]=> string(19) "26.11.2021 20:39:53" ["DETAIL_PAGE_URL"]=> string(44) "/company/news/sposoby-zashchity-ot-fishinga/" ["~DETAIL_PAGE_URL"]=> string(44) "/company/news/sposoby-zashchity-ot-fishinga/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(14164) "Что общего между сообщениями электронной почты с заголовками «Вы выиграли миллион долларов» и «Ваша учетная запись заблокирована»? Это почти всегда признаки мошенничества. Их цель - убедить получателя перейти по ссылке на фишинговый сайт и ввести конфиденциальную информацию: логин, пароль или реквизиты банковского счета. Вот как обнаружить фишинг и защитить себя:

1. Внимательно проверяйте электронную почту.

Получив электронное письмо, не спешите отвечать или следовать его инструкциям. Первое, что вам следует сделать, это поискать явные признаки фишинга. Какими они могут быть?

- Драматическая сюжетная линия. Распространенные темы включают в себя крупные денежные переводы, финансовую компенсацию, взломанные или заблокированные учетные записи и подозрительные транзакции – то есть привлекающие внимание темы, которые могут вызвать эмоциональную реакцию, часто играющую на жадности или страхе.

- Акцент на серьезности ситуации. Такие фразы, как «Последнее замечание!» или «Осталось всего 3 часа», а также чрезмерное использование восклицательных знаков призваны заставить вас торопиться, паниковать и понижать бдительность.

- Ошибки, опечатки и странные символы в тексте. Некоторые преступники намеренно делают ошибки вроде «milion» или используют буквы из разных алфавитов, пытаясь обойти спам-фильтры.

- Несоответствующий адрес отправителя. Адрес электронной почты со множеством случайных букв и цифр или неправильное доменное имя являются верными признаками фальсификации, когда отправитель утверждает, что пишет от крупной организации.

- Ссылки в электронном письме, если оно их содержит, или, если быть точнее, на веб-сайт, на который они ведут. Вы можете проверить ссылку, наведя на нее курсор и внимательно прочитав адрес. Преступники делают ставку на жертв, которые не уделяют достаточно внимания обнаружению незначительных изменений, внесенных в названия известных компаний или брендов – например, sumsung.com или qoogle.com. Внимательно проверьте каждую ссылку.

Таких проверок в большинстве случаев должно быть достаточно, чтобы обнаружить электронное письмо, отправленное как часть массового фишинга. Однако имена и адреса отправителей могут быть подделаны, ссылки могут быть сокращены, чтобы сделать их нечитаемыми, а цепочки автоматических перенаправлений могут быть настроены так, чтобы вести с менее подозрительных веб-адресов на настоящий фишинговый веб-сайт. Вот почему лучше избегать перехода по ссылкам, отправленным по электронной почте, если только вы не ожидали чего-то подобного. Например, если вы получили уведомление от банка или интернет-магазина, позвоните им для подтверждения.

Вы также можете проверить реальность приза, используя поисковую систему, чтобы найти официальный сайт компании, предположительно присуждающей приз. Это всего лишь несколько примеров, но основной посыл тот же самый: если вы хотите проверить ссылку из незапрошенного письма, попробуйте сделать это окольным путем.

2. Будьте бдительны в приложениях для обмена сообщениями или в социальных сетях.

Электронная почта - не единственное, с чем нужно быть осторожным. Сообщения, которые вы получаете в мессенджерах и в социальных сетях, не менее опасны; вы можете найти вредоносные ссылки в сообщениях друзей на Facebook, в комментариях, размещенных фальшивыми бренд-амбассадорами в Twitter, или в личных сообщениях на Discord.

Осторожно относитесь к баннерам; изображения, которые они показывают, могут не иметь ничего общего с веб-сайтом, на который они вас направляют. Платформы, на которых размещаются баннеры, обычно не контролируют, что видят пользователи или куда они перенаправляются, поэтому даже веб-сайт с безупречной репутацией может показывать рекламу, ведущую на фишинговые сайты.

Что можно сделать? Как и в случае с электронной почтой, внимательно проверяйте каждую ссылку и, если возможно, не нажимайте на нее вообще.

3. Хорошо подумайте, прежде чем вводить информацию о банковском счете.

Данные банковской карты особенно важны, потому что они обеспечивают прямой доступ к вашим деньгам. Вот почему, независимо от того, как вы попали на веб-сайт, вам следует дважды проверить где вы действительно находитесь, прежде чем вводить эти данные.

Во-первых, внимательно посмотрите на адрес. Вы ищете те же самые явные признаки: опечатки, цифры вместо букв, дефисы в неожиданных местах и странные доменные имена. Если вы видите что-то подобное, покиньте сайт и попробуйте ввести адрес вручную.

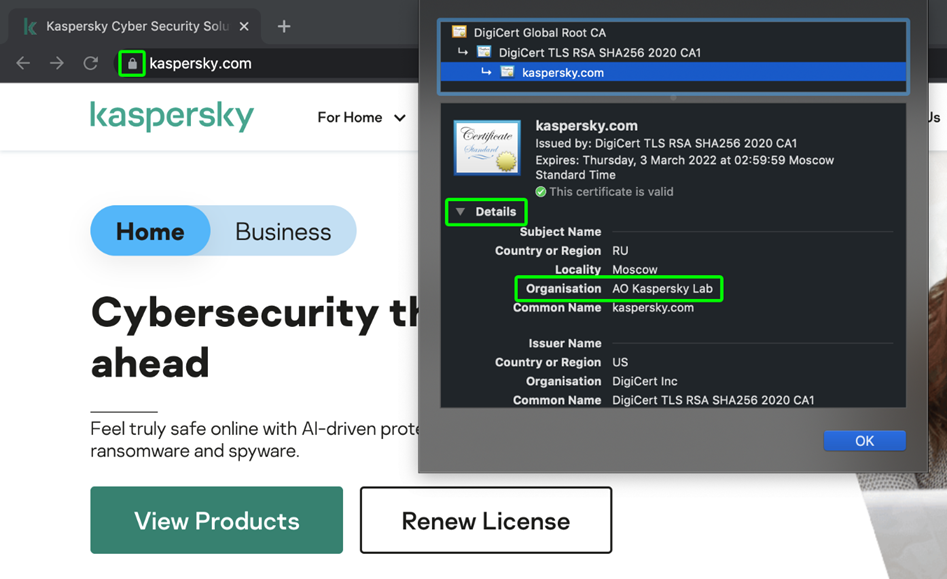

Затем, оставаясь в адресной строке, щелкните на значок замка слева. Замок не является гарантией безопасности, но с его помощью вы можете узнать больше о том, кому принадлежит веб-сайт (браузеры имеют разные имена для соответствующих вкладок, таких как Сертификат или Безопасное соединение).

Так выглядит соответствующая строка на сайте лаборатории Касперского в Google Chrome

Если вы делаете много покупок в Интернете, включая покупки у небольших компаний и частных продавцов, то можно использовать отдельную карту, держать на ней небольшую сумму денег и переводить на нее деньги прямо перед тем, как она вам понадобится. Таким образом, даже если реквизиты карты украдены, вы не потеряете крупную сумму денег.

4. Используйте разные пароли.

Если вы используете один и тот же пароль для разных учетных записей, даже если это очень надежный пароль, вы рискуете скомпрометировать все свои учетные записи, если в какой-то момент введете его на фишинговом веб-сайте. Важно использовать уникальный пароль для каждого веб-сайта и приложения.

Если вам сложно придумать и запомнить десятки новых паролей для каждой пиццерии и интернет-магазина, используйте менеджер паролей для их создания, управления и использования.

Менеджер паролей также действует как дополнительная проверка для предотвращения фишинга. Если вы открываете приложение или сайт и обнаруживаете, что ваш логин и пароль не указаны автоматически, то скорее всего вы смотрите на подделку. Она может выглядеть так же, как настоящий веб-сайт, но если у него другой адрес, менеджер паролей не будет вводить учетные данные.

Во-вторых, менеджеры паролей могут генерировать пароли, которые сложно взломать.

5. Настройте двухфакторную аутентификацию для защиты аккаунтов.

Многие фишинговые атаки направлены на захват учетных записей, но даже если злоумышленники получат ваш логин и пароль, вы все равно можете помешать им войти в свою учетную запись, установив двухфакторную аутентификацию везде, где это возможно. Как только вы это сделаете, вам понадобится дополнительный временный проверочный код для входа в систему. Вы получите его по электронной почте, в текстовом сообщении или в приложении для проверки подлинности. Злоумышленники его не получат.

Однако имейте в виду, что фишеры также могут создавать поддельные страницы входа в систему, которые также запрашивают одноразовые коды двухфакторной аутентификации. Вот почему лучше защищать важные учетные записи с помощью аппаратной аутентификации с помощью USB-ключа, такого как YubiKey или Titan Security Key от Google.

Некоторые аутентификаторы используют NFC и Bluetooth для подключения к мобильным устройствам. Преимущество использования аппаратного ключа безопасности заключается в том, что он никогда не раскроет секрет на поддельном веб-сайте. Веб-сайт должен отправить правильный запрос, чтобы получить правильный ответ от аутентификатора, а это то, что знает только настоящий веб-сайт.

" ["~DETAIL_TEXT"]=> string(14164) "Что общего между сообщениями электронной почты с заголовками «Вы выиграли миллион долларов» и «Ваша учетная запись заблокирована»? Это почти всегда признаки мошенничества. Их цель - убедить получателя перейти по ссылке на фишинговый сайт и ввести конфиденциальную информацию: логин, пароль или реквизиты банковского счета. Вот как обнаружить фишинг и защитить себя:

1. Внимательно проверяйте электронную почту.

Получив электронное письмо, не спешите отвечать или следовать его инструкциям. Первое, что вам следует сделать, это поискать явные признаки фишинга. Какими они могут быть?

- Драматическая сюжетная линия. Распространенные темы включают в себя крупные денежные переводы, финансовую компенсацию, взломанные или заблокированные учетные записи и подозрительные транзакции – то есть привлекающие внимание темы, которые могут вызвать эмоциональную реакцию, часто играющую на жадности или страхе.

- Акцент на серьезности ситуации. Такие фразы, как «Последнее замечание!» или «Осталось всего 3 часа», а также чрезмерное использование восклицательных знаков призваны заставить вас торопиться, паниковать и понижать бдительность.

- Ошибки, опечатки и странные символы в тексте. Некоторые преступники намеренно делают ошибки вроде «milion» или используют буквы из разных алфавитов, пытаясь обойти спам-фильтры.

- Несоответствующий адрес отправителя. Адрес электронной почты со множеством случайных букв и цифр или неправильное доменное имя являются верными признаками фальсификации, когда отправитель утверждает, что пишет от крупной организации.

- Ссылки в электронном письме, если оно их содержит, или, если быть точнее, на веб-сайт, на который они ведут. Вы можете проверить ссылку, наведя на нее курсор и внимательно прочитав адрес. Преступники делают ставку на жертв, которые не уделяют достаточно внимания обнаружению незначительных изменений, внесенных в названия известных компаний или брендов – например, sumsung.com или qoogle.com. Внимательно проверьте каждую ссылку.

Таких проверок в большинстве случаев должно быть достаточно, чтобы обнаружить электронное письмо, отправленное как часть массового фишинга. Однако имена и адреса отправителей могут быть подделаны, ссылки могут быть сокращены, чтобы сделать их нечитаемыми, а цепочки автоматических перенаправлений могут быть настроены так, чтобы вести с менее подозрительных веб-адресов на настоящий фишинговый веб-сайт. Вот почему лучше избегать перехода по ссылкам, отправленным по электронной почте, если только вы не ожидали чего-то подобного. Например, если вы получили уведомление от банка или интернет-магазина, позвоните им для подтверждения.

Вы также можете проверить реальность приза, используя поисковую систему, чтобы найти официальный сайт компании, предположительно присуждающей приз. Это всего лишь несколько примеров, но основной посыл тот же самый: если вы хотите проверить ссылку из незапрошенного письма, попробуйте сделать это окольным путем.

2. Будьте бдительны в приложениях для обмена сообщениями или в социальных сетях.

Электронная почта - не единственное, с чем нужно быть осторожным. Сообщения, которые вы получаете в мессенджерах и в социальных сетях, не менее опасны; вы можете найти вредоносные ссылки в сообщениях друзей на Facebook, в комментариях, размещенных фальшивыми бренд-амбассадорами в Twitter, или в личных сообщениях на Discord.

Осторожно относитесь к баннерам; изображения, которые они показывают, могут не иметь ничего общего с веб-сайтом, на который они вас направляют. Платформы, на которых размещаются баннеры, обычно не контролируют, что видят пользователи или куда они перенаправляются, поэтому даже веб-сайт с безупречной репутацией может показывать рекламу, ведущую на фишинговые сайты.

Что можно сделать? Как и в случае с электронной почтой, внимательно проверяйте каждую ссылку и, если возможно, не нажимайте на нее вообще.

3. Хорошо подумайте, прежде чем вводить информацию о банковском счете.

Данные банковской карты особенно важны, потому что они обеспечивают прямой доступ к вашим деньгам. Вот почему, независимо от того, как вы попали на веб-сайт, вам следует дважды проверить где вы действительно находитесь, прежде чем вводить эти данные.

Во-первых, внимательно посмотрите на адрес. Вы ищете те же самые явные признаки: опечатки, цифры вместо букв, дефисы в неожиданных местах и странные доменные имена. Если вы видите что-то подобное, покиньте сайт и попробуйте ввести адрес вручную.

Затем, оставаясь в адресной строке, щелкните на значок замка слева. Замок не является гарантией безопасности, но с его помощью вы можете узнать больше о том, кому принадлежит веб-сайт (браузеры имеют разные имена для соответствующих вкладок, таких как Сертификат или Безопасное соединение).

Так выглядит соответствующая строка на сайте лаборатории Касперского в Google Chrome

Если вы делаете много покупок в Интернете, включая покупки у небольших компаний и частных продавцов, то можно использовать отдельную карту, держать на ней небольшую сумму денег и переводить на нее деньги прямо перед тем, как она вам понадобится. Таким образом, даже если реквизиты карты украдены, вы не потеряете крупную сумму денег.

4. Используйте разные пароли.

Если вы используете один и тот же пароль для разных учетных записей, даже если это очень надежный пароль, вы рискуете скомпрометировать все свои учетные записи, если в какой-то момент введете его на фишинговом веб-сайте. Важно использовать уникальный пароль для каждого веб-сайта и приложения.

Если вам сложно придумать и запомнить десятки новых паролей для каждой пиццерии и интернет-магазина, используйте менеджер паролей для их создания, управления и использования.

Менеджер паролей также действует как дополнительная проверка для предотвращения фишинга. Если вы открываете приложение или сайт и обнаруживаете, что ваш логин и пароль не указаны автоматически, то скорее всего вы смотрите на подделку. Она может выглядеть так же, как настоящий веб-сайт, но если у него другой адрес, менеджер паролей не будет вводить учетные данные.

Во-вторых, менеджеры паролей могут генерировать пароли, которые сложно взломать.

5. Настройте двухфакторную аутентификацию для защиты аккаунтов.

Многие фишинговые атаки направлены на захват учетных записей, но даже если злоумышленники получат ваш логин и пароль, вы все равно можете помешать им войти в свою учетную запись, установив двухфакторную аутентификацию везде, где это возможно. Как только вы это сделаете, вам понадобится дополнительный временный проверочный код для входа в систему. Вы получите его по электронной почте, в текстовом сообщении или в приложении для проверки подлинности. Злоумышленники его не получат.

Однако имейте в виду, что фишеры также могут создавать поддельные страницы входа в систему, которые также запрашивают одноразовые коды двухфакторной аутентификации. Вот почему лучше защищать важные учетные записи с помощью аппаратной аутентификации с помощью USB-ключа, такого как YubiKey или Titan Security Key от Google.

Некоторые аутентификаторы используют NFC и Bluetooth для подключения к мобильным устройствам. Преимущество использования аппаратного ключа безопасности заключается в том, что он никогда не раскроет секрет на поддельном веб-сайте. Веб-сайт должен отправить правильный запрос, чтобы получить правильный ответ от аутентификатора, а это то, что знает только настоящий веб-сайт.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(29) "sposoby-zashchity-ot-fishinga" ["~CODE"]=> string(29) "sposoby-zashchity-ot-fishinga" ["EXTERNAL_ID"]=> string(4) "9926" ["~EXTERNAL_ID"]=> string(4) "9926" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(20) "26 ноября 2021" ["FIELDS"]=> array(3) { ["NAME"]=> string(47) "Способы защиты от фишинга" ["PREVIEW_TEXT"]=> string(235) "Как обнаружить опасные ссылки, отправленные в сообщениях, и другие уловки, которые мошенники используют для кражи ваших данных" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "8595" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1311 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1270 (3) { ["date"]=> string(26) "2021-11-26 15:39:53.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "788" ["WIDTH"]=> string(3) "940" ["FILE_SIZE"]=> string(6) "584674" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/69c/s60k2bvuxdyecgorwuowy0txf2ch7u0f" ["FILE_NAME"]=> string(14) "Phishing-2.png" ["ORIGINAL_NAME"]=> string(14) "Phishing 2.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "956076549a2e8ac79bdb6d83a150bceb" ["~src"]=> bool(false) ["SRC"]=> string(66) "/upload/iblock/69c/s60k2bvuxdyecgorwuowy0txf2ch7u0f/Phishing-2.png" ["UNSAFE_SRC"]=> string(66) "/upload/iblock/69c/s60k2bvuxdyecgorwuowy0txf2ch7u0f/Phishing-2.png" ["SAFE_SRC"]=> string(66) "/upload/iblock/69c/s60k2bvuxdyecgorwuowy0txf2ch7u0f/Phishing-2.png" ["ALT"]=> string(47) "Способы защиты от фишинга" ["TITLE"]=> string(47) "Способы защиты от фишинга" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [4]=> array(46) { ["NAME"]=> string(60) "Фишинг, замаскированный под спам" ["~NAME"]=> string(60) "Фишинг, замаскированный под спам" ["PREVIEW_TEXT"]=> string(242) " Злоумышленники пытаются украсть учетные данные из корпоративной почты, рассылая списки спам-писем, помещенных в карантин.

Злоумышленники пытаются украсть учетные данные из корпоративной почты, рассылая списки спам-писем, помещенных в карантин.

Что вы делаете, когда нежелательное электронное письмо попадает в ваш рабочий почтовый ящик? Если вы не являетесь специалистом по спам-анализу, то скорее всего, вы просто удалите его. Парадоксально, но именно этого и хотят некоторые фишеры, и в результате наши почтовые ловушки в последнее время получают все больше и больше электронных писем, которые выглядят как уведомления о явно нежелательных сообщениях.

Как это работает

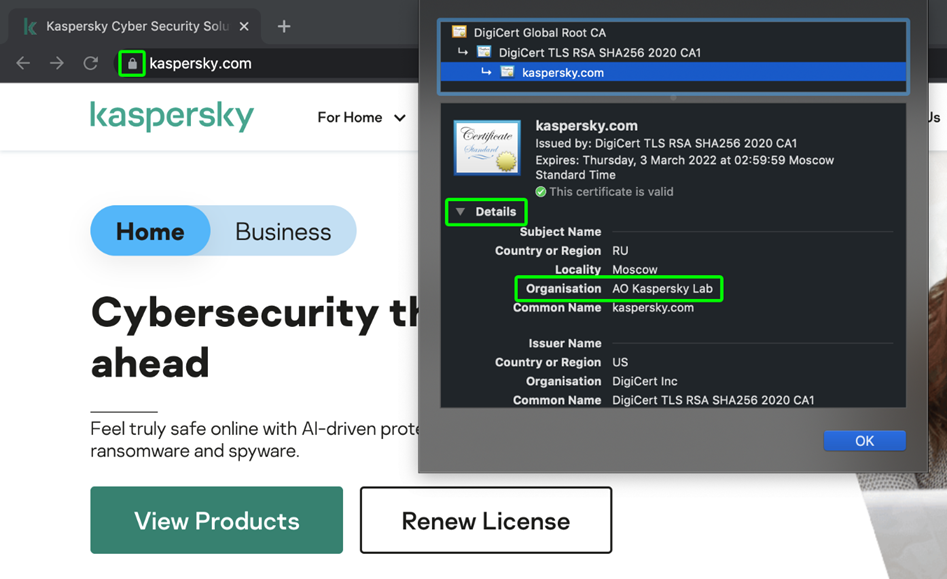

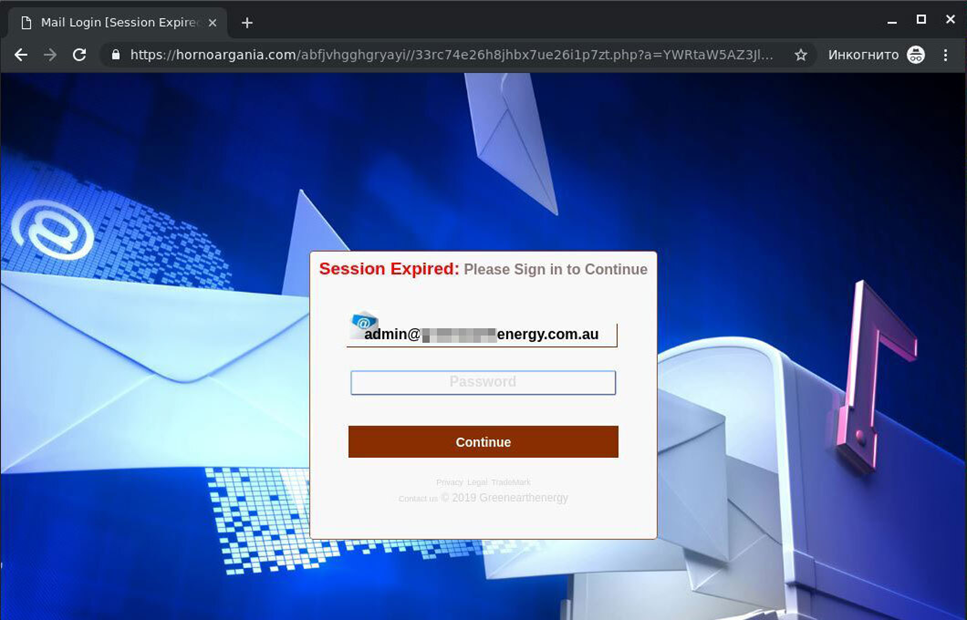

Киберпреступники, полагаясь на неопытность пользователей в технологиях защиты от спама, рассылают сотрудникам компании уведомления об электронных письмах, которые якобы поступили на их адрес и были помещены в карантин. Такие сообщения выглядят примерно так:

Поддельное уведомление о сообщениях, помещенных в карантин.

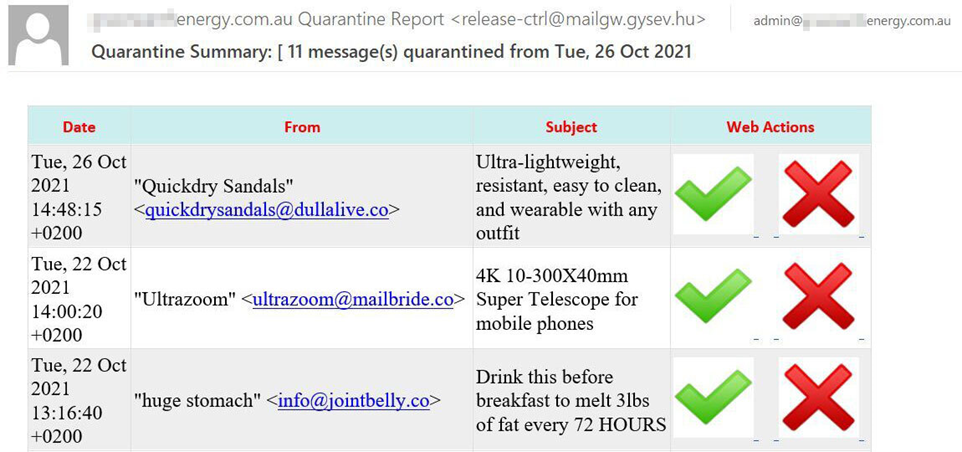

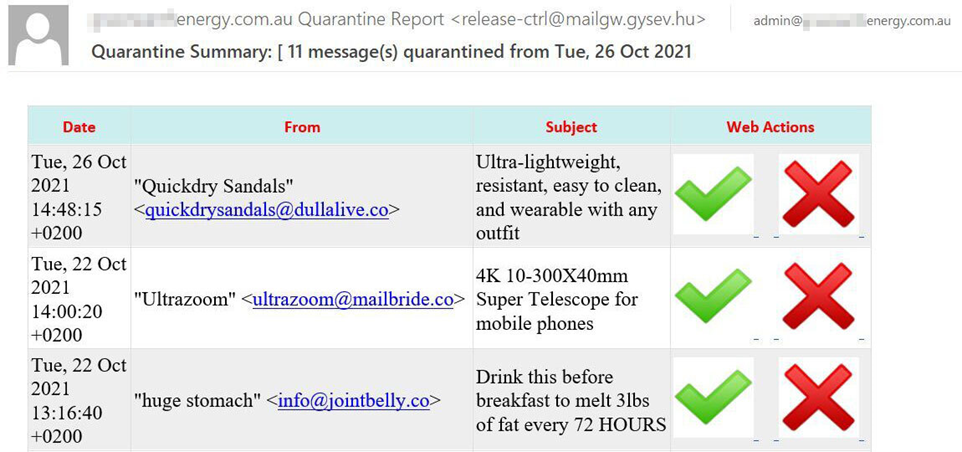

Выбор темы, как правило, не важен - злоумышленники просто копируют стиль другой рекламы нежелательных товаров и услуг и предоставляют кнопки для удаления или сохранения каждого сообщения. Он также предоставляет возможность удалить все сообщения в карантине сразу или открыть настройки почтового ящика. Пользователи даже получают визуальные инструкции:

Визуальные инструкции, присланные мошенниками.

В чем подвох?

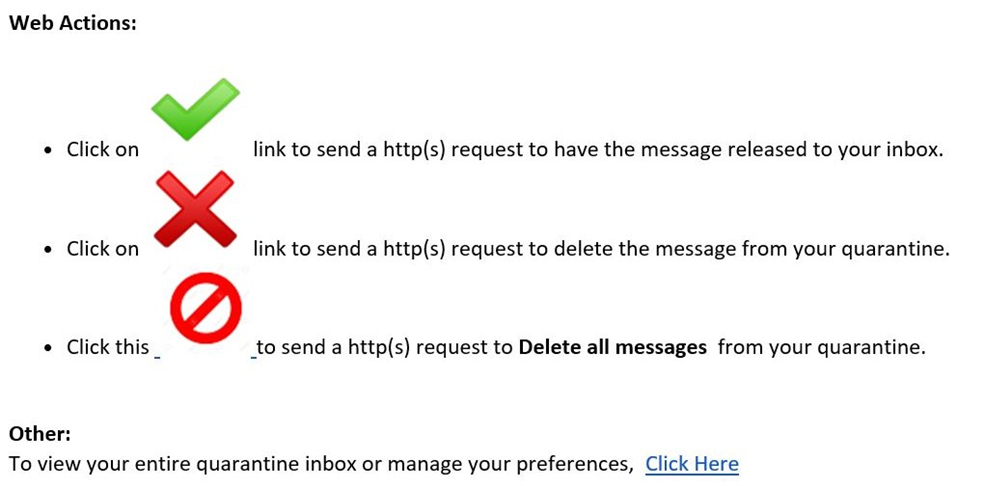

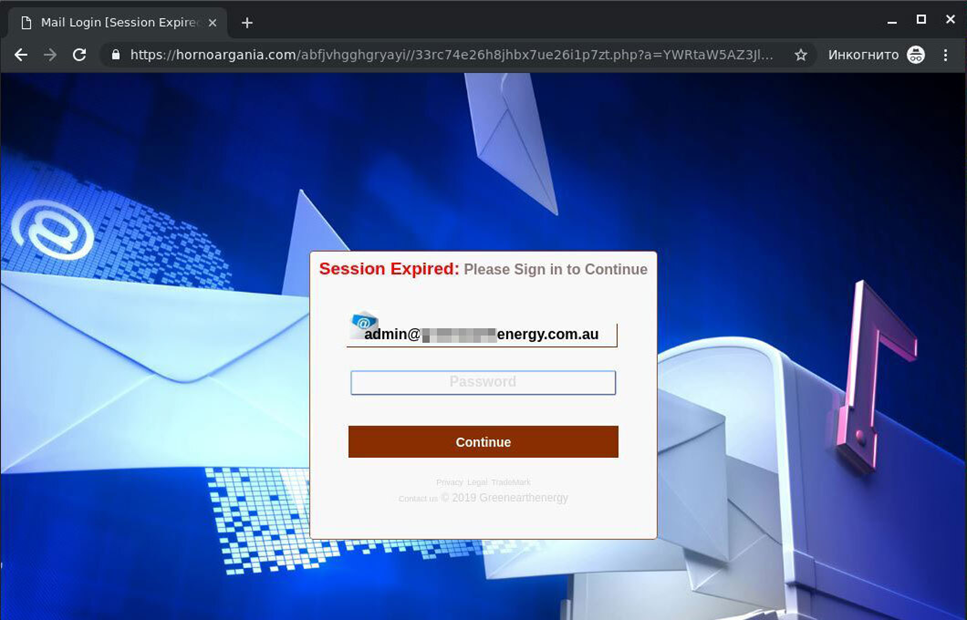

Загвоздка, конечно же, в том, что кнопки не такие, какими кажутся. За каждой кнопкой и гиперссылкой находится адрес, по которому человек попадает на поддельную страницу входа в систему, которая выглядит как веб-интерфейс почтовой службы:

Фишинговый сайт.

Сообщение «Session Expired» предназначено для того, чтобы убедить пользователя войти в систему. Конечно, страница служит одной цели: собирать учетные данные корпоративной почты.

Подсказки

В электронном письме первое, что должно вызвать сигнал тревоги, — это адрес отправителя. Если бы уведомление было настоящим, оно должно было бы прийти с вашего почтового сервера, домен которого совпадает с вашим почтовым адресом, а не от неизвестной компании, как в данном случае.

Прежде чем нажимать ссылки или кнопки в любом сообщении, проверьте, где они указывают, наведя на них курсор мыши. В этом случае одна и та же ссылка вставляется во все активные элементы и указывает на веб-сайт, который не имеет отношения ни к домену получателя, ни к венгерскому домену отправителя. Сюда входит кнопка, которая якобы отправляет «HTTP-запрос на удаление всех сообщений из карантина». Тот же адрес должен служить красным флажком на странице входа.

" ["~DETAIL_TEXT"]=> string(5396) "Что вы делаете, когда нежелательное электронное письмо попадает в ваш рабочий почтовый ящик? Если вы не являетесь специалистом по спам-анализу, то скорее всего, вы просто удалите его. Парадоксально, но именно этого и хотят некоторые фишеры, и в результате наши почтовые ловушки в последнее время получают все больше и больше электронных писем, которые выглядят как уведомления о явно нежелательных сообщениях.

Как это работает

Киберпреступники, полагаясь на неопытность пользователей в технологиях защиты от спама, рассылают сотрудникам компании уведомления об электронных письмах, которые якобы поступили на их адрес и были помещены в карантин. Такие сообщения выглядят примерно так:

Поддельное уведомление о сообщениях, помещенных в карантин.

Выбор темы, как правило, не важен - злоумышленники просто копируют стиль другой рекламы нежелательных товаров и услуг и предоставляют кнопки для удаления или сохранения каждого сообщения. Он также предоставляет возможность удалить все сообщения в карантине сразу или открыть настройки почтового ящика. Пользователи даже получают визуальные инструкции:

Визуальные инструкции, присланные мошенниками.

В чем подвох?

Загвоздка, конечно же, в том, что кнопки не такие, какими кажутся. За каждой кнопкой и гиперссылкой находится адрес, по которому человек попадает на поддельную страницу входа в систему, которая выглядит как веб-интерфейс почтовой службы:

Фишинговый сайт.

Сообщение «Session Expired» предназначено для того, чтобы убедить пользователя войти в систему. Конечно, страница служит одной цели: собирать учетные данные корпоративной почты.

Подсказки

В электронном письме первое, что должно вызвать сигнал тревоги, — это адрес отправителя. Если бы уведомление было настоящим, оно должно было бы прийти с вашего почтового сервера, домен которого совпадает с вашим почтовым адресом, а не от неизвестной компании, как в данном случае.

Прежде чем нажимать ссылки или кнопки в любом сообщении, проверьте, где они указывают, наведя на них курсор мыши. В этом случае одна и та же ссылка вставляется во все активные элементы и указывает на веб-сайт, который не имеет отношения ни к домену получателя, ни к венгерскому домену отправителя. Сюда входит кнопка, которая якобы отправляет «HTTP-запрос на удаление всех сообщений из карантина». Тот же адрес должен служить красным флажком на странице входа.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(8) "phishing" ["~CODE"]=> string(8) "phishing" ["EXTERNAL_ID"]=> string(4) "9925" ["~EXTERNAL_ID"]=> string(4) "9925" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(20) "19 ноября 2021" ["FIELDS"]=> array(3) { ["NAME"]=> string(60) "Фишинг, замаскированный под спам" ["PREVIEW_TEXT"]=> string(242) " Злоумышленники пытаются украсть учетные данные из корпоративной почты, рассылая списки спам-писем, помещенных в карантин.

Что такое DDoS-атака?

Распределенные атаки типа «отказ в обслуживании» (DDoS) — это популярный и растущий метод атак хакеров и хактивистов, во многом из-за их простоты.

Так что же такое DDoS-атака? Это когда хакеры могут заполнить IP-адрес сотнями или тысячами сообщений, часто с помощью ботнетов или скоординированных усилий хактивистов, доводя сеть до точки, где законные пользователи не могут пройти - следовательно, отказ в обслуживании.

DDoS-атаки также являются прибыльными, но при этом доступными, что побуждает больше людей пользоваться именно этим типом атак. Сейчас барьер для внедрения DDoS-атак с точки зрения затрат в значительной степени исчез. Это означает, что начать атаку может любой: организованная преступность, группа шантажистов или просто недовольный бывший сотрудник или конкурент. И любой может стать жертвой.

Хоть и DDoS предлагают менее сложный режим атаки, чем другие формы кибератак, они становятся все более мощными и изощренными. Есть три основных категории атак:

- объемные атаки, которые используют высокий трафик для завышения пропускной способности сети.

протокольные атаки, направленные на использование ресурсов сервера.

атаки на приложения, которые сосредоточены на веб-приложениях и считаются наиболее изощренным и серьезным типом атак.

Различные типы атак делятся на категории в зависимости от количества трафика и уязвимостей, на которые они направлены.

Распространенные DDoS-атаки

Ниже список наиболее популярных типов DDoS-атак:

- SYN Flood

SYN Flood использует слабые места в последовательности TCP-соединения, известные как 3-этапное рукопожатие. Хост-компьютер получает синхронизированное (SYN) сообщение, чтобы начать «рукопожатие». Сервер распознает сообщение, отправляя флаг подтверждения (ACK) начальному хосту, который затем закрывает соединение. Однако при SYN-потоке отправляются поддельные сообщения, и соединение не закрывается, завершая работу службы.

- UDP Flood

Протокол пользовательских датаграмм (UDP) — это бессеансовый сетевой протокол. UDP-потоки нацелены на случайные порты на компьютере или в сети с UDP-пакетами. Хост проверяет, прослушивает ли приложение эти порты, но само приложение не найдено.

- HTTP Flood

HTTP Flood выглядит как законные запросы GET или POST, которые используются хакерами. При использовании меньшей пропускной способности, в сравнении с другими типами атак, он может заставить сервер использовать максимум ресурсов.

- Ping of Death

Ping of Death манипулирует IP-протоколами, отправляя вредоносные эхо-запросы в систему. Это был популярный тип DDoS атак два десятилетия назад, но сегодня он менее эффективен.

- Smurf Attack

Атака Smurf использует Интернет-протокол (IP) и протокол межсетевых управляющих сообщений (ICMP) с помощью вредоносной программы под названием smurf. Она подделывает IP-адрес и, используя ICMP, пингует IP-адреса в данной сети.

- Slowloris

Slowloris позволяет злоумышленникам использовать минимальные ресурсы во время атаки и атаковать веб-сервер. После подключения к желаемой цели Slowloris сохраняет это соединение открытым как можно дольше с помощью HTTP рассылки.

- Application Level Attacks

Атака на уровне приложений нацелена на компьютеры, умышленно вызывая сбой в операционной системе или приложениях компьютера. В результате злоумышленник получает возможность обойти обычные средства контроля доступа. Злоумышленник пользуется этой ситуацией, получая контроль над приложением, системой или сетью. Атаки на уровне приложений могут выполняться как на сервере, так и на клиентском компьютере. Ключевым отличием от других типов атак, таких как перехват/ вмешательство в сетевой трафик, является способность злоумышленника быть активным (вплоть до полного контроля над скомпрометированной машиной), а не пассивно наблюдать за происходящим сетевым трафиком в любой момент времени.

- NTP Amplification

NTP Амплификация использует NTP (протокол сетевого времени) серверы, используемые для синхронизации часов компьютера, чтобы перегрузить трафик UDP. При такой атаке происходит ответ сервера на поддельный IP-адрес. Отправляемый сервером ответ по объему значительно превосходит запросы, что приводит к загруженности канала связи и вызывает неспособность сервера отвечать на легитимные запросы пользователей.

- Advanced Persistent DoS (APDoS)

Продвинутый Постоянный DoS – это тип атаки, используемый хакерами, которые хотят нанести серьезный ущерб. Он использует различные стили атак, упомянутых ранее (HTTP-флуд, SYN-флуд и т. Д.), и регулярно нацелен на несколько векторов атак, которые отправляют миллионы запросов в секунду. Атаки APDoS могут длиться неделями, в основном из-за способности хакера менять тактику в любой момент и создавать диверсии, чтобы ускользнуть от средств защиты.

- DDoS-Атаки Нулевого Дня

DDoS-атаки нулевого дня — это название, данное новым методам DDoS-атак, которые используют еще не исправленные уязвимости.

" ["~DETAIL_TEXT"]=> string(13201) "Что такое DDoS-атака?

Распределенные атаки типа «отказ в обслуживании» (DDoS) — это популярный и растущий метод атак хакеров и хактивистов, во многом из-за их простоты.

Так что же такое DDoS-атака? Это когда хакеры могут заполнить IP-адрес сотнями или тысячами сообщений, часто с помощью ботнетов или скоординированных усилий хактивистов, доводя сеть до точки, где законные пользователи не могут пройти - следовательно, отказ в обслуживании.

DDoS-атаки также являются прибыльными, но при этом доступными, что побуждает больше людей пользоваться именно этим типом атак. Сейчас барьер для внедрения DDoS-атак с точки зрения затрат в значительной степени исчез. Это означает, что начать атаку может любой: организованная преступность, группа шантажистов или просто недовольный бывший сотрудник или конкурент. И любой может стать жертвой.

Хоть и DDoS предлагают менее сложный режим атаки, чем другие формы кибератак, они становятся все более мощными и изощренными. Есть три основных категории атак:

- объемные атаки, которые используют высокий трафик для завышения пропускной способности сети.

протокольные атаки, направленные на использование ресурсов сервера.

атаки на приложения, которые сосредоточены на веб-приложениях и считаются наиболее изощренным и серьезным типом атак.

Различные типы атак делятся на категории в зависимости от количества трафика и уязвимостей, на которые они направлены.

Распространенные DDoS-атаки

Ниже список наиболее популярных типов DDoS-атак:

- SYN Flood

SYN Flood использует слабые места в последовательности TCP-соединения, известные как 3-этапное рукопожатие. Хост-компьютер получает синхронизированное (SYN) сообщение, чтобы начать «рукопожатие». Сервер распознает сообщение, отправляя флаг подтверждения (ACK) начальному хосту, который затем закрывает соединение. Однако при SYN-потоке отправляются поддельные сообщения, и соединение не закрывается, завершая работу службы.

- UDP Flood

Протокол пользовательских датаграмм (UDP) — это бессеансовый сетевой протокол. UDP-потоки нацелены на случайные порты на компьютере или в сети с UDP-пакетами. Хост проверяет, прослушивает ли приложение эти порты, но само приложение не найдено.

- HTTP Flood

HTTP Flood выглядит как законные запросы GET или POST, которые используются хакерами. При использовании меньшей пропускной способности, в сравнении с другими типами атак, он может заставить сервер использовать максимум ресурсов.

- Ping of Death

Ping of Death манипулирует IP-протоколами, отправляя вредоносные эхо-запросы в систему. Это был популярный тип DDoS атак два десятилетия назад, но сегодня он менее эффективен.

- Smurf Attack

Атака Smurf использует Интернет-протокол (IP) и протокол межсетевых управляющих сообщений (ICMP) с помощью вредоносной программы под названием smurf. Она подделывает IP-адрес и, используя ICMP, пингует IP-адреса в данной сети.

- Slowloris

Slowloris позволяет злоумышленникам использовать минимальные ресурсы во время атаки и атаковать веб-сервер. После подключения к желаемой цели Slowloris сохраняет это соединение открытым как можно дольше с помощью HTTP рассылки.

- Application Level Attacks

Атака на уровне приложений нацелена на компьютеры, умышленно вызывая сбой в операционной системе или приложениях компьютера. В результате злоумышленник получает возможность обойти обычные средства контроля доступа. Злоумышленник пользуется этой ситуацией, получая контроль над приложением, системой или сетью. Атаки на уровне приложений могут выполняться как на сервере, так и на клиентском компьютере. Ключевым отличием от других типов атак, таких как перехват/ вмешательство в сетевой трафик, является способность злоумышленника быть активным (вплоть до полного контроля над скомпрометированной машиной), а не пассивно наблюдать за происходящим сетевым трафиком в любой момент времени.

- NTP Amplification

NTP Амплификация использует NTP (протокол сетевого времени) серверы, используемые для синхронизации часов компьютера, чтобы перегрузить трафик UDP. При такой атаке происходит ответ сервера на поддельный IP-адрес. Отправляемый сервером ответ по объему значительно превосходит запросы, что приводит к загруженности канала связи и вызывает неспособность сервера отвечать на легитимные запросы пользователей.

- Advanced Persistent DoS (APDoS)

Продвинутый Постоянный DoS – это тип атаки, используемый хакерами, которые хотят нанести серьезный ущерб. Он использует различные стили атак, упомянутых ранее (HTTP-флуд, SYN-флуд и т. Д.), и регулярно нацелен на несколько векторов атак, которые отправляют миллионы запросов в секунду. Атаки APDoS могут длиться неделями, в основном из-за способности хакера менять тактику в любой момент и создавать диверсии, чтобы ускользнуть от средств защиты.

- DDoS-Атаки Нулевого Дня

DDoS-атаки нулевого дня — это название, данное новым методам DDoS-атак, которые используют еще не исправленные уязвимости.