Новости

Широкое распространение квантовых компьютеров в ближайшем будущем может позволить хакерам расшифровывать сообщения, зашифрованные методами классической криптографии, с невиданной ранее скоростью. Решение этой возможной проблемы предложили в Apple: после ближайшего обновления «яблочных» ОС диалоги в iMessage будут защищены новым постквантовым криптографическим протоколом PQ3. Эта технология позволяет изменить алгоритмы сквозного шифрования с открытым ключом так, что они будут работать на «классических» компьютерах, но обеспечат защиту от потенциального взлома с использованием будущих квантовых компьютеров.

Как работает новый протокол шифрования и зачем он нужен — рассказываем в этой статье.

Как работает PQ3

Все популярные приложения и сервисы обмена сообщениями сегодня используют стандартные методы асимметричного шифрования с помощью пары из открытого и закрытого ключей. Открытый ключ используется для шифрования отправленных сообщений и может передаваться по незащищенным каналам. Закрытый ключ чаще всего используется для создания симметричных сессионных ключей, которыми затем шифруются сообщения.

На сегодняшний день этого уровня безопасности достаточно, но в Apple играют на опережение, опасаясь, что хакеры могут готовиться к появлению квантовых компьютеров загодя. Из-за низкой стоимости хранения данных злоумышленники могут собирать огромные объемы зашифрованных данных и хранить их до тех пор, пока их расшифровка с использованием квантовых компьютеров не станет возможна.

Для предотвращения подобных случаев Apple разработала новый протокол криптографической защиты PQ3. Теперь обмен ключами защищен с помощью дополнительного постквантового компонента. Это к тому же позволяет минимизировать количество сообщений, которые потенциально могут быть дешифрованы злоумышленниками.

Протокол PQ3 станет доступен пользователям в iOS 17.4, iPadOS 17.4, macOS 14.4 и watchOS 10.4. При этом переход на новый протокол будет осуществляться постепенно — сначала на этот протокол автоматически переведут все диалоги пользователей на устройствах, поддерживающих PQ3. Затем в течение 2024 года Apple планирует полностью заменить ранее использовавшийся протокол сквозного шифрования.

Стоит отметить, что Apple не первопроходцы в области обеспечения постквантовой кибербезопасности сервисов мгновенного обмена сообщениями. Так, осенью 2023 года разработчики Signal добавили в него поддержку похожего протокола PQXDH. Он обеспечивает постквантовую безопасность переписки для пользователей обновленных версий Signal при создании новых защищенных чатов.

" ["~DETAIL_TEXT"]=> string(4803) "Широкое распространение квантовых компьютеров в ближайшем будущем может позволить хакерам расшифровывать сообщения, зашифрованные методами классической криптографии, с невиданной ранее скоростью. Решение этой возможной проблемы предложили в Apple: после ближайшего обновления «яблочных» ОС диалоги в iMessage будут защищены новым постквантовым криптографическим протоколом PQ3. Эта технология позволяет изменить алгоритмы сквозного шифрования с открытым ключом так, что они будут работать на «классических» компьютерах, но обеспечат защиту от потенциального взлома с использованием будущих квантовых компьютеров.

Как работает новый протокол шифрования и зачем он нужен — рассказываем в этой статье.

Как работает PQ3

Все популярные приложения и сервисы обмена сообщениями сегодня используют стандартные методы асимметричного шифрования с помощью пары из открытого и закрытого ключей. Открытый ключ используется для шифрования отправленных сообщений и может передаваться по незащищенным каналам. Закрытый ключ чаще всего используется для создания симметричных сессионных ключей, которыми затем шифруются сообщения.

На сегодняшний день этого уровня безопасности достаточно, но в Apple играют на опережение, опасаясь, что хакеры могут готовиться к появлению квантовых компьютеров загодя. Из-за низкой стоимости хранения данных злоумышленники могут собирать огромные объемы зашифрованных данных и хранить их до тех пор, пока их расшифровка с использованием квантовых компьютеров не станет возможна.

Для предотвращения подобных случаев Apple разработала новый протокол криптографической защиты PQ3. Теперь обмен ключами защищен с помощью дополнительного постквантового компонента. Это к тому же позволяет минимизировать количество сообщений, которые потенциально могут быть дешифрованы злоумышленниками.

Протокол PQ3 станет доступен пользователям в iOS 17.4, iPadOS 17.4, macOS 14.4 и watchOS 10.4. При этом переход на новый протокол будет осуществляться постепенно — сначала на этот протокол автоматически переведут все диалоги пользователей на устройствах, поддерживающих PQ3. Затем в течение 2024 года Apple планирует полностью заменить ранее использовавшийся протокол сквозного шифрования.

Стоит отметить, что Apple не первопроходцы в области обеспечения постквантовой кибербезопасности сервисов мгновенного обмена сообщениями. Так, осенью 2023 года разработчики Signal добавили в него поддержку похожего протокола PQXDH. Он обеспечивает постквантовую безопасность переписки для пользователей обновленных версий Signal при создании новых защищенных чатов.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(64) "postkvantovyy-imessage-novyy-shag-dlya-zashchity-tayny-perepiski" ["~CODE"]=> string(64) "postkvantovyy-imessage-novyy-shag-dlya-zashchity-tayny-perepiski" ["EXTERNAL_ID"]=> string(5) "12027" ["~EXTERNAL_ID"]=> string(5) "12027" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(18) "12 марта 2024" ["FIELDS"]=> array(3) { ["NAME"]=> string(104) "Постквантовый iMessage: новый шаг для защиты тайны переписки" ["PREVIEW_TEXT"]=> string(194) "Apple выпустила новый протокол шифрования PQ3 для iMessage, который обеспечивает постквантовую защиту переписок." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(5) "10149" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#560 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#305 (3) { ["date"]=> string(26) "2024-03-12 13:37:16.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(11) "Asia/Almaty" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(5) "34297" ["CONTENT_TYPE"]=> string(10) "image/jpeg" ["SUBDIR"]=> string(43) "iblock/0fc/l6fjztpvra7eyx6w0b4scdzkw2k792bp" ["FILE_NAME"]=> string(13) "News-_13_.jpg" ["ORIGINAL_NAME"]=> string(13) "News (13).jpg" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "4671e7f48ca9aa62f5c5b55b61aff113" ["~src"]=> bool(false) ["SRC"]=> string(65) "/upload/iblock/0fc/l6fjztpvra7eyx6w0b4scdzkw2k792bp/News-_13_.jpg" ["UNSAFE_SRC"]=> string(65) "/upload/iblock/0fc/l6fjztpvra7eyx6w0b4scdzkw2k792bp/News-_13_.jpg" ["SAFE_SRC"]=> string(65) "/upload/iblock/0fc/l6fjztpvra7eyx6w0b4scdzkw2k792bp/News-_13_.jpg" ["ALT"]=> string(104) "Постквантовый iMessage: новый шаг для защиты тайны переписки" ["TITLE"]=> string(104) "Постквантовый iMessage: новый шаг для защиты тайны переписки" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [1]=> array(46) { ["NAME"]=> string(93) "Microsoft планирует открыть IT-лабораторию в Казахстане" ["~NAME"]=> string(93) "Microsoft планирует открыть IT-лабораторию в Казахстане" ["PREVIEW_TEXT"]=> string(0) "" ["~PREVIEW_TEXT"]=> string(0) "" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(5) "10126" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1131 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1132 (3) { ["date"]=> string(26) "2024-03-05 09:50:06.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(11) "Asia/Almaty" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(5) "35305" ["CONTENT_TYPE"]=> string(10) "image/jpeg" ["SUBDIR"]=> string(43) "iblock/fbc/5aqu98x9qlth5c1gtcjad5f4s1sqfq82" ["FILE_NAME"]=> string(13) "News-_12_.jpg" ["ORIGINAL_NAME"]=> string(13) "News (12).jpg" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "390395fb3fdce702a323ccbcdf0e4dd7" ["~src"]=> bool(false) ["SRC"]=> string(65) "/upload/iblock/fbc/5aqu98x9qlth5c1gtcjad5f4s1sqfq82/News-_12_.jpg" ["UNSAFE_SRC"]=> string(65) "/upload/iblock/fbc/5aqu98x9qlth5c1gtcjad5f4s1sqfq82/News-_12_.jpg" ["SAFE_SRC"]=> string(65) "/upload/iblock/fbc/5aqu98x9qlth5c1gtcjad5f4s1sqfq82/News-_12_.jpg" ["ALT"]=> string(93) "Microsoft планирует открыть IT-лабораторию в Казахстане" ["TITLE"]=> string(93) "Microsoft планирует открыть IT-лабораторию в Казахстане" } ["~PREVIEW_PICTURE"]=> string(5) "10126" ["ID"]=> string(5) "12008" ["~ID"]=> string(5) "12008" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "150" ["~IBLOCK_SECTION_ID"]=> string(3) "150" ["ACTIVE_FROM"]=> string(19) "05.03.2024 09:54:00" ["~ACTIVE_FROM"]=> string(19) "05.03.2024 09:54:00" ["TIMESTAMP_X"]=> string(19) "05.03.2024 09:50:06" ["~TIMESTAMP_X"]=> string(19) "05.03.2024 09:50:06" ["DETAIL_PAGE_URL"]=> string(71) "/company/news/microsoft-planiruet-otkryt-it-laboratoriyu-v-kazakhstane/" ["~DETAIL_PAGE_URL"]=> string(71) "/company/news/microsoft-planiruet-otkryt-it-laboratoriyu-v-kazakhstane/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(1362) "Кроме того, планируется создание полноценного технологического хаба.

Президент Касым-Жомарт Токаев встретился с генеральным менеджером Microsoft по Центральной Азии и Восточной Европе Мишель Симмонс, сообщает пресс-служба Акорды в Telegram-канале."Обсуждены перспективы расширения присутствия компании в Казахстане, в том числе планы по открытию IT-лаборатории, переподготовке и повышению квалификации IT-специалистов", – говорится в сообщении.

Кроме того, во время встречи президента с основателем и председателем совета директоров ЕРАМ Systems Аркадием Добкиным собеседники рассмотрели перспективы создания в Казахстане полноценного технологического хаба и вопросы повышения человеческого капитала в IT-сфере.

" ["~DETAIL_TEXT"]=> string(1362) "

Кроме того, планируется создание полноценного технологического хаба.

Президент Касым-Жомарт Токаев встретился с генеральным менеджером Microsoft по Центральной Азии и Восточной Европе Мишель Симмонс, сообщает пресс-служба Акорды в Telegram-канале."Обсуждены перспективы расширения присутствия компании в Казахстане, в том числе планы по открытию IT-лаборатории, переподготовке и повышению квалификации IT-специалистов", – говорится в сообщении.

Кроме того, во время встречи президента с основателем и председателем совета директоров ЕРАМ Systems Аркадием Добкиным собеседники рассмотрели перспективы создания в Казахстане полноценного технологического хаба и вопросы повышения человеческого капитала в IT-сфере.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "text" ["~PREVIEW_TEXT_TYPE"]=> string(4) "text" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(56) "microsoft-planiruet-otkryt-it-laboratoriyu-v-kazakhstane" ["~CODE"]=> string(56) "microsoft-planiruet-otkryt-it-laboratoriyu-v-kazakhstane" ["EXTERNAL_ID"]=> string(5) "12008" ["~EXTERNAL_ID"]=> string(5) "12008" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(17) "5 марта 2024" ["FIELDS"]=> array(3) { ["NAME"]=> string(93) "Microsoft планирует открыть IT-лабораторию в Казахстане" ["PREVIEW_TEXT"]=> string(0) "" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(5) "10126" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1131 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1132 (3) { ["date"]=> string(26) "2024-03-05 09:50:06.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(11) "Asia/Almaty" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(5) "35305" ["CONTENT_TYPE"]=> string(10) "image/jpeg" ["SUBDIR"]=> string(43) "iblock/fbc/5aqu98x9qlth5c1gtcjad5f4s1sqfq82" ["FILE_NAME"]=> string(13) "News-_12_.jpg" ["ORIGINAL_NAME"]=> string(13) "News (12).jpg" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "390395fb3fdce702a323ccbcdf0e4dd7" ["~src"]=> bool(false) ["SRC"]=> string(65) "/upload/iblock/fbc/5aqu98x9qlth5c1gtcjad5f4s1sqfq82/News-_12_.jpg" ["UNSAFE_SRC"]=> string(65) "/upload/iblock/fbc/5aqu98x9qlth5c1gtcjad5f4s1sqfq82/News-_12_.jpg" ["SAFE_SRC"]=> string(65) "/upload/iblock/fbc/5aqu98x9qlth5c1gtcjad5f4s1sqfq82/News-_12_.jpg" ["ALT"]=> string(93) "Microsoft планирует открыть IT-лабораторию в Казахстане" ["TITLE"]=> string(93) "Microsoft планирует открыть IT-лабораторию в Казахстане" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [2]=> array(46) { ["NAME"]=> string(88) "Как безопасно использовать ChatGPT, Gemini и прочий ИИ?" ["~NAME"]=> string(88) "Как безопасно использовать ChatGPT, Gemini и прочий ИИ?" ["PREVIEW_TEXT"]=> string(398) "Инструменты ИИ встречаются везде — от операционных систем и офисных пакетов до графических редакторов и чатов. Как пользоваться ChatGPT, Gemini и их многочисленными надстройками без угрозы для своей цифровой безопасности?" ["~PREVIEW_TEXT"]=> string(398) "Инструменты ИИ встречаются везде — от операционных систем и офисных пакетов до графических редакторов и чатов. Как пользоваться ChatGPT, Gemini и их многочисленными надстройками без угрозы для своей цифровой безопасности?" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(5) "10043" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1141 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1142 (3) { ["date"]=> string(26) "2024-02-23 13:38:08.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(11) "Asia/Almaty" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(5) "34500" ["CONTENT_TYPE"]=> string(10) "image/jpeg" ["SUBDIR"]=> string(43) "iblock/cd7/5932ouv1or700zwtk5lwvqmqygsxnxsh" ["FILE_NAME"]=> string(13) "News-_11_.jpg" ["ORIGINAL_NAME"]=> string(13) "News (11).jpg" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "ae9fc1b5178f4a7cde9d3461e4f6f7be" ["~src"]=> bool(false) ["SRC"]=> string(65) "/upload/iblock/cd7/5932ouv1or700zwtk5lwvqmqygsxnxsh/News-_11_.jpg" ["UNSAFE_SRC"]=> string(65) "/upload/iblock/cd7/5932ouv1or700zwtk5lwvqmqygsxnxsh/News-_11_.jpg" ["SAFE_SRC"]=> string(65) "/upload/iblock/cd7/5932ouv1or700zwtk5lwvqmqygsxnxsh/News-_11_.jpg" ["ALT"]=> string(88) "Как безопасно использовать ChatGPT, Gemini и прочий ИИ?" ["TITLE"]=> string(88) "Как безопасно использовать ChatGPT, Gemini и прочий ИИ?" } ["~PREVIEW_PICTURE"]=> string(5) "10043" ["ID"]=> string(5) "11994" ["~ID"]=> string(5) "11994" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "149" ["~IBLOCK_SECTION_ID"]=> string(3) "149" ["ACTIVE_FROM"]=> string(19) "26.02.2024 09:00:00" ["~ACTIVE_FROM"]=> string(19) "26.02.2024 09:00:00" ["TIMESTAMP_X"]=> string(19) "23.02.2024 13:38:08" ["~TIMESTAMP_X"]=> string(19) "23.02.2024 13:38:08" ["DETAIL_PAGE_URL"]=> string(67) "/company/news/kak-bezopasno-ispolzovat-chatgpt-gemini-i-prochiy-ii/" ["~DETAIL_PAGE_URL"]=> string(67) "/company/news/kak-bezopasno-ispolzovat-chatgpt-gemini-i-prochiy-ii/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(15611) "

Взрывной рост приложений, сервисов и плагинов для работы с искусственным интеллектом (ИИ), произошедший в прошлом году, очевидно, будет лишь ускоряться. ИИ внедряют в давно привычные инструменты — от офисных программ и графических редакторов до сред разработки вроде Visual Studio. Все, кому не лень, создают тысячи новых приложений, обращающихся к крупнейшим ИИ-моделям. Но в этой гонке пока никто не сумел решить проблемы безопасности — не организовать полноценную защиту от футуристического «злого ИИ», а хотя бы минимизировать проблемы с утечкой конфиденциальных данных или выполнением хакерских действий на ваших аккаунтах и устройствах через разнообразные ИИ-инструменты. Пока не придумано готовых коробочных решений для защиты пользователей ИИ-ассистентов, придется кое-чему подучиться и помочь себе самостоятельно.

Итак, как воспользоваться ИИ и не пожалеть об этом?

Фильтруйте важные данные

Политика конфиденциальности OpenAI, компании-разработчика ChatGPT, вполне недвусмысленно уведомляет, что все диалоги с чат-ботом сохраняются и могут быть использованы для нескольких целей. Во-первых, для решения технических проблем или работы с нарушениями: вдруг кому-нибудь — удивительно! — придет в голову сгенерировать недопустимый контент? В этом случае чаты может даже посмотреть живой человек. Во-вторых, эти данные могут быть использованы для обучения новых версий GPT и других «усовершенствований продукта».

Большинство других популярных языковых моделей, будь то Gemini от Google, Claude или разновидности ChatGPT от Microsoft (Bing, Copilot и так далее), имеют схожие политики: все они могут сохранять диалоги целиком.

При этом непреднамеренные утечки диалогов уже случались в результате программных ошибок — некоторые пользователи видели чужие переписки вместо своих. А использование этих данных для обучения может привести к утечке информации из уже обученной модели — ИИ-ассистент может выдать кому-нибудь ваши сведения, если они покажутся ему уместными в контексте ответа. Ну а специалисты по ИБ разработали целый ряд атак для целенаправленного воровства диалогов и наверняка не остановятся на достигнутом.

Поэтому помните: все, что вы напишете чат-боту, может быть использовано против вас. При общении с ИИ мы рекомендуем соблюдать меры предосторожности.

Не отправляйте чат-боту никакие персональные данные. Пароли, номера паспортов и банковских карт, адреса, телефоны, имена и другие личные данные — ваши, вашей компании, ваших клиентов, — не должны попадать в переписку с ИИ. Вместо них в запросе можно оставить несколько звездочек или пометку REDACTED.

Не загружайте документы. Многочисленные плагины и приложения-надстройки позволяют пользоваться чат-ботами для обработки документов. Возникает сильное искушение загрузить в сервис рабочий документ, чтобы, например, получить его краткое изложение. Но, загружая многостраничный документ не глядя, вы рискуете «слить» конфиденциальные данные, интеллектуальную собственность или коммерческую тайну — например, даты запуска новых продуктов или зарплаты всего отдела. А при обработке документов, присланных из внешних источников, и вовсе можно подвергнуться атаке, рассчитанной на чтение документа языковой моделью.

Используйте настройки конфиденциальности. Внимательно изучите политику конфиденциальности и доступные настройки своего поставщика языковой модели — с их помощью обычно можно минимизировать отслеживание. Например, в разработках OpenAI можно отключить сохранение истории чатов — тогда через 30 дней данные будут удалены и никогда не будут использоваться для обучения. У тех, кто пользуется решениями OpenAI по API, через сторонние клиентские приложения или сервисы, эта настройка подключается автоматически.

Отправляете код? Почистите его от конфиденциальных данных. Отдельный совет — программистам, использующим ИИ-ассистенты для проверки и доработки кода: исключайте API-ключи, адреса серверов и другую информацию, выдающую структуру приложения и серверной инфраструктуры.

Ограничьте использование сторонних приложений и плагинов

Все вышеперечисленные рекомендации нужно применять всегда, вне зависимости от того, каким из популярных ИИ-ассистентов вы пользуетесь. Но даже этого может оказаться мало для обеспечения конфиденциальности. Использование подключаемых модулей (плагины в ChatGPT, расширения в Gemini) или отдельных приложений-надстроек создает новые типы угроз.

Во-первых, ваша история общения теперь может храниться не только на серверах Google или OpenAI, но и на серверах третьей стороны, поддерживающей работу плагина или надстройки, а также в непредсказуемых уголках вашего компьютера или смартфона.

Во-вторых, большинство плагинов получают информацию из внешних источников: ищут в Интернете, подключаются к вашему почтовому ящику Gmail или личным заметкам в сервисах вроде Notion/Jupyter/Evernote. В результате любые ваши данные изо всех этих ресурсов тоже могут оказаться на серверах, где работает плагин или сама языковая модель. Риски такой интеграции могут быть значительными: взгляните, например, на атаку, которая от имени пользователя создает новые репозитории на GitHub.

В-третьих, процесс публикации и верификации плагинов для ИИ-ассистентов сегодня организован куда хуже, чем, например, проверка приложений в App Store или Google Play. Поэтому шансы натолкнуться на плохо работающий, некачественно написанный, содержащий ошибки, а то и откровенно вредоносный плагин далеко не нулевые — тем более что авторов и их контактные данные, похоже, не особо и проверяют.

Как снизить эти риски? Наш главный совет — подождать. Экосистема плагинов слишком молода, процессы публикации и поддержки плагинов недостаточно отлажены, а сами авторы далеко не всегда заботятся о том, чтобы правильно спроектировать плагин или соблюсти требования информационной безопасности. Всей этой экосистеме нужно больше времени, чтобы дозреть до надежного и безопасного состояния.

К тому же многие плагины и надстройки дают минимальные возможности по сравнению со стандартной версией ChatGPT — незначительное изменение интерфейса плюс шаблоны «системных промптов», которые настраивают ассистента на конкретную работу («сейчас ты будешь учителем физики в средней школе»). Таким оболочкам точно не стоит доверять свои данные, ведь решить задачу прекрасно можно и без них.

Но если все же какая-то функциональность плагинов нужна вам здесь и сейчас, то перед их использованием постарайтесь принять максимум доступных вам мер предосторожности.

- Выбирайте расширения и приложения-надстройки, существующие хотя бы несколько месяцев и регулярно обновляемые.

- Рассматривайте только плагины с большим количеством загрузок, внимательно изучайте отзывы на предмет возможных проблем.

- Если у плагина есть политика конфиденциальности, внимательно изучите ее до использования надстройки.

- Делайте выбор в пользу инструментов с открытым исходным кодом.

- Если вы хоть немного умеете программировать (или у вас есть друзья-программисты), поверхностно изучите код, чтобы убедиться, что он отправляет данные только на заявленные серверы, в идеале — только на серверы ИИ-модели.

Плагины-исполнители требуют особого контроля

Пока мы рассуждали только о рисках, касающихся утечки информации, но это не единственная потенциальная проблема при работе с ИИ. Многие плагины способны выполнять конкретные действия по команде пользователя, например заказывать авиабилеты. Такие инструменты дают потенциальным злоумышленникам новые возможности для атаки — жертве предлагают документ, веб-страницу, видео или даже картинку, содержащие, помимо основного содержимого, еще и команды для языковой модели. Если жертва загрузит документ или ссылку в чат-бота, тот выполнит вредоносную команду и, к примеру, купит авиабилеты за ваш счет. Подобные атаки называются prompt injection, и, хотя разработчики различных GPT пытаются разработать защиту от этой угрозы, полного успеха в борьбе с ней не достиг никто (и, возможно, никогда не достигнет).

К счастью, большинство важных действий, особенно связанных с платежными операциями, например выкуп билетов, требуют двойного подтверждения. Но взаимодействие языковых моделей и плагинов к ним создает настолько большую поверхность атаки, что гарантировать устойчивость таких мер защиты сложно.

Поэтому надо не только тщательно выбирать ИИ-инструменты, но и следить, чтобы к ним на обработку попадали лишь доверенные данные.

" ["~DETAIL_TEXT"]=> string(15611) "Взрывной рост приложений, сервисов и плагинов для работы с искусственным интеллектом (ИИ), произошедший в прошлом году, очевидно, будет лишь ускоряться. ИИ внедряют в давно привычные инструменты — от офисных программ и графических редакторов до сред разработки вроде Visual Studio. Все, кому не лень, создают тысячи новых приложений, обращающихся к крупнейшим ИИ-моделям. Но в этой гонке пока никто не сумел решить проблемы безопасности — не организовать полноценную защиту от футуристического «злого ИИ», а хотя бы минимизировать проблемы с утечкой конфиденциальных данных или выполнением хакерских действий на ваших аккаунтах и устройствах через разнообразные ИИ-инструменты. Пока не придумано готовых коробочных решений для защиты пользователей ИИ-ассистентов, придется кое-чему подучиться и помочь себе самостоятельно.

Итак, как воспользоваться ИИ и не пожалеть об этом?

Фильтруйте важные данные

Политика конфиденциальности OpenAI, компании-разработчика ChatGPT, вполне недвусмысленно уведомляет, что все диалоги с чат-ботом сохраняются и могут быть использованы для нескольких целей. Во-первых, для решения технических проблем или работы с нарушениями: вдруг кому-нибудь — удивительно! — придет в голову сгенерировать недопустимый контент? В этом случае чаты может даже посмотреть живой человек. Во-вторых, эти данные могут быть использованы для обучения новых версий GPT и других «усовершенствований продукта».

Большинство других популярных языковых моделей, будь то Gemini от Google, Claude или разновидности ChatGPT от Microsoft (Bing, Copilot и так далее), имеют схожие политики: все они могут сохранять диалоги целиком.

При этом непреднамеренные утечки диалогов уже случались в результате программных ошибок — некоторые пользователи видели чужие переписки вместо своих. А использование этих данных для обучения может привести к утечке информации из уже обученной модели — ИИ-ассистент может выдать кому-нибудь ваши сведения, если они покажутся ему уместными в контексте ответа. Ну а специалисты по ИБ разработали целый ряд атак для целенаправленного воровства диалогов и наверняка не остановятся на достигнутом.

Поэтому помните: все, что вы напишете чат-боту, может быть использовано против вас. При общении с ИИ мы рекомендуем соблюдать меры предосторожности.

Не отправляйте чат-боту никакие персональные данные. Пароли, номера паспортов и банковских карт, адреса, телефоны, имена и другие личные данные — ваши, вашей компании, ваших клиентов, — не должны попадать в переписку с ИИ. Вместо них в запросе можно оставить несколько звездочек или пометку REDACTED.

Не загружайте документы. Многочисленные плагины и приложения-надстройки позволяют пользоваться чат-ботами для обработки документов. Возникает сильное искушение загрузить в сервис рабочий документ, чтобы, например, получить его краткое изложение. Но, загружая многостраничный документ не глядя, вы рискуете «слить» конфиденциальные данные, интеллектуальную собственность или коммерческую тайну — например, даты запуска новых продуктов или зарплаты всего отдела. А при обработке документов, присланных из внешних источников, и вовсе можно подвергнуться атаке, рассчитанной на чтение документа языковой моделью.

Используйте настройки конфиденциальности. Внимательно изучите политику конфиденциальности и доступные настройки своего поставщика языковой модели — с их помощью обычно можно минимизировать отслеживание. Например, в разработках OpenAI можно отключить сохранение истории чатов — тогда через 30 дней данные будут удалены и никогда не будут использоваться для обучения. У тех, кто пользуется решениями OpenAI по API, через сторонние клиентские приложения или сервисы, эта настройка подключается автоматически.

Отправляете код? Почистите его от конфиденциальных данных. Отдельный совет — программистам, использующим ИИ-ассистенты для проверки и доработки кода: исключайте API-ключи, адреса серверов и другую информацию, выдающую структуру приложения и серверной инфраструктуры.

Ограничьте использование сторонних приложений и плагинов

Все вышеперечисленные рекомендации нужно применять всегда, вне зависимости от того, каким из популярных ИИ-ассистентов вы пользуетесь. Но даже этого может оказаться мало для обеспечения конфиденциальности. Использование подключаемых модулей (плагины в ChatGPT, расширения в Gemini) или отдельных приложений-надстроек создает новые типы угроз.

Во-первых, ваша история общения теперь может храниться не только на серверах Google или OpenAI, но и на серверах третьей стороны, поддерживающей работу плагина или надстройки, а также в непредсказуемых уголках вашего компьютера или смартфона.

Во-вторых, большинство плагинов получают информацию из внешних источников: ищут в Интернете, подключаются к вашему почтовому ящику Gmail или личным заметкам в сервисах вроде Notion/Jupyter/Evernote. В результате любые ваши данные изо всех этих ресурсов тоже могут оказаться на серверах, где работает плагин или сама языковая модель. Риски такой интеграции могут быть значительными: взгляните, например, на атаку, которая от имени пользователя создает новые репозитории на GitHub.

В-третьих, процесс публикации и верификации плагинов для ИИ-ассистентов сегодня организован куда хуже, чем, например, проверка приложений в App Store или Google Play. Поэтому шансы натолкнуться на плохо работающий, некачественно написанный, содержащий ошибки, а то и откровенно вредоносный плагин далеко не нулевые — тем более что авторов и их контактные данные, похоже, не особо и проверяют.

Как снизить эти риски? Наш главный совет — подождать. Экосистема плагинов слишком молода, процессы публикации и поддержки плагинов недостаточно отлажены, а сами авторы далеко не всегда заботятся о том, чтобы правильно спроектировать плагин или соблюсти требования информационной безопасности. Всей этой экосистеме нужно больше времени, чтобы дозреть до надежного и безопасного состояния.

К тому же многие плагины и надстройки дают минимальные возможности по сравнению со стандартной версией ChatGPT — незначительное изменение интерфейса плюс шаблоны «системных промптов», которые настраивают ассистента на конкретную работу («сейчас ты будешь учителем физики в средней школе»). Таким оболочкам точно не стоит доверять свои данные, ведь решить задачу прекрасно можно и без них.

Но если все же какая-то функциональность плагинов нужна вам здесь и сейчас, то перед их использованием постарайтесь принять максимум доступных вам мер предосторожности.

- Выбирайте расширения и приложения-надстройки, существующие хотя бы несколько месяцев и регулярно обновляемые.

- Рассматривайте только плагины с большим количеством загрузок, внимательно изучайте отзывы на предмет возможных проблем.

- Если у плагина есть политика конфиденциальности, внимательно изучите ее до использования надстройки.

- Делайте выбор в пользу инструментов с открытым исходным кодом.

- Если вы хоть немного умеете программировать (или у вас есть друзья-программисты), поверхностно изучите код, чтобы убедиться, что он отправляет данные только на заявленные серверы, в идеале — только на серверы ИИ-модели.

Плагины-исполнители требуют особого контроля

Пока мы рассуждали только о рисках, касающихся утечки информации, но это не единственная потенциальная проблема при работе с ИИ. Многие плагины способны выполнять конкретные действия по команде пользователя, например заказывать авиабилеты. Такие инструменты дают потенциальным злоумышленникам новые возможности для атаки — жертве предлагают документ, веб-страницу, видео или даже картинку, содержащие, помимо основного содержимого, еще и команды для языковой модели. Если жертва загрузит документ или ссылку в чат-бота, тот выполнит вредоносную команду и, к примеру, купит авиабилеты за ваш счет. Подобные атаки называются prompt injection, и, хотя разработчики различных GPT пытаются разработать защиту от этой угрозы, полного успеха в борьбе с ней не достиг никто (и, возможно, никогда не достигнет).

К счастью, большинство важных действий, особенно связанных с платежными операциями, например выкуп билетов, требуют двойного подтверждения. Но взаимодействие языковых моделей и плагинов к ним создает настолько большую поверхность атаки, что гарантировать устойчивость таких мер защиты сложно.

Поэтому надо не только тщательно выбирать ИИ-инструменты, но и следить, чтобы к ним на обработку попадали лишь доверенные данные.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "text" ["~PREVIEW_TEXT_TYPE"]=> string(4) "text" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(52) "kak-bezopasno-ispolzovat-chatgpt-gemini-i-prochiy-ii" ["~CODE"]=> string(52) "kak-bezopasno-ispolzovat-chatgpt-gemini-i-prochiy-ii" ["EXTERNAL_ID"]=> string(5) "11994" ["~EXTERNAL_ID"]=> string(5) "11994" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(22) "26 февраля 2024" ["FIELDS"]=> array(3) { ["NAME"]=> string(88) "Как безопасно использовать ChatGPT, Gemini и прочий ИИ?" ["PREVIEW_TEXT"]=> string(398) "Инструменты ИИ встречаются везде — от операционных систем и офисных пакетов до графических редакторов и чатов. Как пользоваться ChatGPT, Gemini и их многочисленными надстройками без угрозы для своей цифровой безопасности?" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(5) "10043" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1141 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1142 (3) { ["date"]=> string(26) "2024-02-23 13:38:08.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(11) "Asia/Almaty" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(5) "34500" ["CONTENT_TYPE"]=> string(10) "image/jpeg" ["SUBDIR"]=> string(43) "iblock/cd7/5932ouv1or700zwtk5lwvqmqygsxnxsh" ["FILE_NAME"]=> string(13) "News-_11_.jpg" ["ORIGINAL_NAME"]=> string(13) "News (11).jpg" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "ae9fc1b5178f4a7cde9d3461e4f6f7be" ["~src"]=> bool(false) ["SRC"]=> string(65) "/upload/iblock/cd7/5932ouv1or700zwtk5lwvqmqygsxnxsh/News-_11_.jpg" ["UNSAFE_SRC"]=> string(65) "/upload/iblock/cd7/5932ouv1or700zwtk5lwvqmqygsxnxsh/News-_11_.jpg" ["SAFE_SRC"]=> string(65) "/upload/iblock/cd7/5932ouv1or700zwtk5lwvqmqygsxnxsh/News-_11_.jpg" ["ALT"]=> string(88) "Как безопасно использовать ChatGPT, Gemini и прочий ИИ?" ["TITLE"]=> string(88) "Как безопасно использовать ChatGPT, Gemini и прочий ИИ?" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [3]=> array(46) { ["NAME"]=> string(61) "20 лет инноваций: Наш путь к успеху" ["~NAME"]=> string(61) "20 лет инноваций: Наш путь к успеху" ["PREVIEW_TEXT"]=> string(0) "" ["~PREVIEW_TEXT"]=> string(0) "" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(5) "10012" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1147 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1148 (3) { ["date"]=> string(26) "2024-02-13 10:49:01.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(11) "Asia/Almaty" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(5) "90733" ["CONTENT_TYPE"]=> string(10) "image/jpeg" ["SUBDIR"]=> string(43) "iblock/c1d/3fwxfndkpzezcqu31xhjhg198zflq7vz" ["FILE_NAME"]=> string(13) "News-_10_.jpg" ["ORIGINAL_NAME"]=> string(13) "News (10).jpg" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "3efc3dfa6dba18204a54a62a09390b73" ["~src"]=> bool(false) ["SRC"]=> string(65) "/upload/iblock/c1d/3fwxfndkpzezcqu31xhjhg198zflq7vz/News-_10_.jpg" ["UNSAFE_SRC"]=> string(65) "/upload/iblock/c1d/3fwxfndkpzezcqu31xhjhg198zflq7vz/News-_10_.jpg" ["SAFE_SRC"]=> string(65) "/upload/iblock/c1d/3fwxfndkpzezcqu31xhjhg198zflq7vz/News-_10_.jpg" ["ALT"]=> string(61) "20 лет инноваций: Наш путь к успеху" ["TITLE"]=> string(61) "20 лет инноваций: Наш путь к успеху" } ["~PREVIEW_PICTURE"]=> string(5) "10012" ["ID"]=> string(5) "11985" ["~ID"]=> string(5) "11985" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "152" ["~IBLOCK_SECTION_ID"]=> string(3) "152" ["ACTIVE_FROM"]=> string(19) "13.02.2024 10:32:00" ["~ACTIVE_FROM"]=> string(19) "13.02.2024 10:32:00" ["TIMESTAMP_X"]=> string(19) "13.02.2024 10:49:01" ["~TIMESTAMP_X"]=> string(19) "13.02.2024 10:49:01" ["DETAIL_PAGE_URL"]=> string(51) "/company/news/20-let-innovatsiy-nash-put-k-uspekhu/" ["~DETAIL_PAGE_URL"]=> string(51) "/company/news/20-let-innovatsiy-nash-put-k-uspekhu/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(2260) "Сегодня компания InformConsulting отмечает юбилей - 20 лет с момента своего основания. За два десятилетия мы стали ведущим разработчиком социально значимых медицинских систем и успешным интегратором ИТ-решений для среднего и крупного бизнеса.

Наш путь к успеху начался с маленькой команды энтузиастов, объединенных общей целью - изменить мир к лучшему через технологии. Мы стремились к инновациям и создавали продукты, которые помогали улучшать жизнь людей и эффективность бизнеса.

Ключевым фактором нашего успеха стало качество наших продуктов и высокий уровень сервиса. Мы всегда стремились к совершенству, постоянно улучшая наши решения и следуя последним технологическим тенденциям.

Сегодня мы гордимся нашими достижениями, но не собираемся останавливаться на достигнутом. Мы стремимся к новым вершинам, новым проектам и новым возможностям. Наша компания готова к новым вызовам и готова продолжать вести индустрию к открытиям и инновациям.

Продолжаем расширять горизонты возможностей!" ["~DETAIL_TEXT"]=> string(2260) "Сегодня компания InformConsulting отмечает юбилей - 20 лет с момента своего основания. За два десятилетия мы стали ведущим разработчиком социально значимых медицинских систем и успешным интегратором ИТ-решений для среднего и крупного бизнеса.

Наш путь к успеху начался с маленькой команды энтузиастов, объединенных общей целью - изменить мир к лучшему через технологии. Мы стремились к инновациям и создавали продукты, которые помогали улучшать жизнь людей и эффективность бизнеса.

Ключевым фактором нашего успеха стало качество наших продуктов и высокий уровень сервиса. Мы всегда стремились к совершенству, постоянно улучшая наши решения и следуя последним технологическим тенденциям.

Сегодня мы гордимся нашими достижениями, но не собираемся останавливаться на достигнутом. Мы стремимся к новым вершинам, новым проектам и новым возможностям. Наша компания готова к новым вызовам и готова продолжать вести индустрию к открытиям и инновациям.

Продолжаем расширять горизонты возможностей!" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "text" ["~PREVIEW_TEXT_TYPE"]=> string(4) "text" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(36) "20-let-innovatsiy-nash-put-k-uspekhu" ["~CODE"]=> string(36) "20-let-innovatsiy-nash-put-k-uspekhu" ["EXTERNAL_ID"]=> string(5) "11985" ["~EXTERNAL_ID"]=> string(5) "11985" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(22) "13 февраля 2024" ["FIELDS"]=> array(3) { ["NAME"]=> string(61) "20 лет инноваций: Наш путь к успеху" ["PREVIEW_TEXT"]=> string(0) "" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(5) "10012" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1147 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1148 (3) { ["date"]=> string(26) "2024-02-13 10:49:01.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(11) "Asia/Almaty" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(5) "90733" ["CONTENT_TYPE"]=> string(10) "image/jpeg" ["SUBDIR"]=> string(43) "iblock/c1d/3fwxfndkpzezcqu31xhjhg198zflq7vz" ["FILE_NAME"]=> string(13) "News-_10_.jpg" ["ORIGINAL_NAME"]=> string(13) "News (10).jpg" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "3efc3dfa6dba18204a54a62a09390b73" ["~src"]=> bool(false) ["SRC"]=> string(65) "/upload/iblock/c1d/3fwxfndkpzezcqu31xhjhg198zflq7vz/News-_10_.jpg" ["UNSAFE_SRC"]=> string(65) "/upload/iblock/c1d/3fwxfndkpzezcqu31xhjhg198zflq7vz/News-_10_.jpg" ["SAFE_SRC"]=> string(65) "/upload/iblock/c1d/3fwxfndkpzezcqu31xhjhg198zflq7vz/News-_10_.jpg" ["ALT"]=> string(61) "20 лет инноваций: Наш путь к успеху" ["TITLE"]=> string(61) "20 лет инноваций: Наш путь к успеху" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [4]=> array(46) { ["NAME"]=> string(82) "10 ошибок в конфигурации IT-систем организаций" ["~NAME"]=> string(82) "10 ошибок в конфигурации IT-систем организаций" ["PREVIEW_TEXT"]=> string(224) "Ошибки, встречающиеся почти в каждой крупной организации. На что обратить внимание команды ИБ и какие меры защиты принять?" ["~PREVIEW_TEXT"]=> string(224) "Ошибки, встречающиеся почти в каждой крупной организации. На что обратить внимание команды ИБ и какие меры защиты принять?" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(5) "10007" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1169 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1170 (3) { ["date"]=> string(26) "2024-02-05 09:41:10.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(11) "Asia/Almaty" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(5) "32647" ["CONTENT_TYPE"]=> string(10) "image/jpeg" ["SUBDIR"]=> string(43) "iblock/20c/7l2isk9gbjj3j0kqqt0sm7074zkl69zg" ["FILE_NAME"]=> string(12) "News-_7_.jpg" ["ORIGINAL_NAME"]=> string(12) "News (7).jpg" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "9075f38a1df3abdc1c97ec12e49ab4d5" ["~src"]=> bool(false) ["SRC"]=> string(64) "/upload/iblock/20c/7l2isk9gbjj3j0kqqt0sm7074zkl69zg/News-_7_.jpg" ["UNSAFE_SRC"]=> string(64) "/upload/iblock/20c/7l2isk9gbjj3j0kqqt0sm7074zkl69zg/News-_7_.jpg" ["SAFE_SRC"]=> string(64) "/upload/iblock/20c/7l2isk9gbjj3j0kqqt0sm7074zkl69zg/News-_7_.jpg" ["ALT"]=> string(82) "10 ошибок в конфигурации IT-систем организаций" ["TITLE"]=> string(82) "10 ошибок в конфигурации IT-систем организаций" } ["~PREVIEW_PICTURE"]=> string(5) "10007" ["ID"]=> string(5) "11984" ["~ID"]=> string(5) "11984" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "149" ["~IBLOCK_SECTION_ID"]=> string(3) "149" ["ACTIVE_FROM"]=> string(10) "05.02.2024" ["~ACTIVE_FROM"]=> string(10) "05.02.2024" ["TIMESTAMP_X"]=> string(19) "05.02.2024 09:41:10" ["~TIMESTAMP_X"]=> string(19) "05.02.2024 09:41:10" ["DETAIL_PAGE_URL"]=> string(64) "/company/news/10-oshibok-v-konfiguratsii-it-sistem-organizatsiy/" ["~DETAIL_PAGE_URL"]=> string(64) "/company/news/10-oshibok-v-konfiguratsii-it-sistem-organizatsiy/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(24073) "Ошибки в настройке IT-инфраструктуры регулярно встречаются в крупных организациях с большими и компетентными отделами IT и ИБ. Доказательство тому — еженедельно появляющиеся новости о взломах больших и солидных компаний, а также результаты аудитов безопасности, которые, правда, редко публикуются. Но проблема достаточно масштабна — это признают, в частности, американские регуляторы, такие как CISA и АНБ. В своем новом документе с рекомендациями, подготовленном «красной» и «синей» командами после множества аудитов и реагирования на инциденты, они отмечают, что «ошибки в конфигурации иллюстрируют системные слабости в крупных организациях, включая компании со зрелой ИБ». При этом в документе утверждается, что «команды сетевой безопасности при достаточном финансировании, подготовке и штатной численности могут нейтрализовать или смягчить эти слабости». Давайте посмотрим, какие ошибки коллеги считают наиболее опасными.

1. Конфигурация приложений по умолчанию

Любое устройство или приложение, будь то принтер, почтовый или файл-сервер, система конференц-связи, часто имеют механизм входа с использованием дефолтных реквизитов доступа, которые забывают отключать. Настройки этих устройств по умолчанию обычно мягкие, не очень безопасные, но их никто не меняет. Типичный пример — принтер, имеющий привилегированный сетевой доступ для удобства печати, а также веб-панель управления со стандартными реквизитами входа. Часто встречаются Windows-серверы, на которых не отключили старые версии SMB или других ретропротоколов. Весьма опасны стандартные настройки и шаблоны Active Directory Certificate Services, позволяющие выдать непривилегированному юзеру серверный сертификат, поднять права до администраторских или авторизоваться, получив Kerberos TGT.

Рекомендованные меры защиты:

- Обязательная процедура служб IT перед началом эксплуатации IT-системы: отключить стандартные аккаунты (admin, guest и тому подобные) или как минимум сменить на них пароли.

- Сделать обязательным использование стойких паролей — минимум 15 случайных символов.

- Установить на устройстве или сервисе безопасные настройки, руководствуясь инструкциями производителя по улучшению стойкости (hardening), а также релевантными общими руководствами, например DISA STIG.

- Внедрить безопасную конфигурацию ADCS: по возможности отключить присоединение через веб, отключить NTLM на серверах ADCS, отключить альтернативные имена (SAN) для UPN.

- Перепроверить стандартные разрешения в шаблонах ADCS, удалить из шаблонов флаг CT_FLAG_ENROLLEE_SUPPLIES_SUBJECT, забрать у низкопривилегированных пользователей свойства FullControl, WriteDacl и Write.

- Активировать подтверждение руководителем любых запрошенных сертификатов.

2. Неверное управление привилегиями пользователей и админов

В любой крупной сети с большой вероятностью можно обнаружить избыточные права у обычных пользователей (выданные когда-то для каких-то временных нужд, но потом не отозванные), расширенные привилегии сервисных аккаунтов (приложений и сервисов), а также высокие привилегии у администраторов (администраторы нередко работают в таком привилегированном режиме постоянно). Атакующие целенаправленно выискивают и используют такие аккаунты, это ускоряет и упрощает для них захват сети.

Рекомендованные меры защиты:

- Внедрить принцип наименьших привилегий.

- Внедрить систему управления identity, включающую протоколирование выдачи и применения прав, — это позволит легче находить неправомерное использование прав доступа.

- С помощью этой системы минимизировать число административных учетных записей и уменьшить число учетных записей в целом (путем их корректного объединения).

- Регулярно проводить аудит аккаунтов, отключать неактивные, понижать права там, где они избыточны.

- Ограничить привилегированным учетным записям возможность выполнять повседневные действия вроде просмотра веба и e-mail.

- Выдавать повышенные привилегии только на время выполнения требуемых действий, даже администраторам.

- По возможности запускать сервисы и демоны с ограниченными привилегиями и доступами.

3. Недостаточный мониторинг внутренней сети

Во многих организациях отслеживается только трафик, идущий с внешних хостов и на избранных серверах, а во внутренней сети все ограничивается мониторингом событий на конечных точках. Это затрудняет своевременное обнаружение атак и расследование инцидентов.

Рекомендованные меры защиты:

- Проанализируйте повседневную нормальную активность приложений и сервисов, чтобы в дальнейшем выявлять аномалии в доступе и использовании этих сервисов. Например, администраторы должны регулярно анализировать списки доступов и разрешений для основных сервисов, удаляя подозрительные или устаревшие аккаунты.

- Проанализируйте повседневный сетевой трафик организации, чтобы в дальнейшем выявлять в нем аномалии.

- Внедрите систему SIEM, позволяющую собирать и анализировать телеметрию с различных источников, включая системы EDR и IDS, сетевые логи и другие.

4. Отсутствие сетевой сегментации

Сети с различным назначением и уровнем важности зачастую не изолированы друг от друга. Типичными проблемами являются полная взаимосвязь сетей с секретной и несекретной информацией, а также IT-сети и сети АСУ ТП. В большинстве случаев подобной сегментации не существует в принципе, но периодически встречается и другой сценарий — сегментация внедрена, но затем кто-то из инженеров решил, что это неудобно, и создал туннель из одной сети в другую для своих нужд (или вообще подключил изолированную сеть к Интернету). В итоге руководство IT и ИБ думает, что сети сегментированы, а на самом деле это не так.

Рекомендованные меры защиты:

- Внедрить сегментацию сети, если ее еще нет. Для этого можно применять как физические средства сегментации, так и логические (VLAN). Важно, чтобы инфраструктурные сетевые устройства были снабжены актуальными и верно настроенными списками контроля доступа (ACL), исключающими присоединение неавторизованных устройств к административным, промышленным и конфиденциальным сетям. Также рекомендовано использование «демилитаризованных зон» (DMZ) для снижения доступности внутренних IT-систем из Интернета.

- Внедрить сетевые средства защиты (NGFW), способные глубоко анализировать пакеты c учетом породившего их приложения и предыдущего состояния соединения. Межсетевой экран должен отклонять трафик, который отличается от стандартного трафика приложения, разрешенного в сети. Фильтрация трафика по приложениям не основывается на одних лишь сетевых портах и значительно сокращает возможности атакующих по злонамеренной эксплуатации сетевых протоколов.

5. Низкая культура патч-менеджмента

Систематической проблемой является медленное и неполное применение патчей и обновлений к аппаратным и программным комплексам. Ситуация значительно усугубляется тем, что многие организации по разным причинам продолжают эксплуатировать безнадежно устаревшие системы (Windows XP, SAP R/3 и тому подобные), для которых давно не выпускаются никакие обновления.

Рекомендованные меры защиты:

- Сделать управление обновлениями систематическим процессом, приоритизировать устранение известных эксплуатируемых уязвимостей и критических уязвимостей.

- Максимально автоматизировать применение обновлений при помощи систем автообновления от производителей ПО, а в идеале — централизованной системы патч-менеджмента.

- Обновлять не только ПО, но и прошивки оборудования, BIOS/UEFI компьютеров.

- Проанализировать применяемые в бизнесе устаревшие системы и по возможности запланировать их выведение из оборота. Если это невозможно — внедрить компенсирующие меры, такие как сетевая изоляция устаревших систем.

6. Возможность обойти контроль доступа

Настройки среды и приложений часто позволяют использовать такие атаки, как pass-the-hash и kerberoasting, для доступа к нужным ресурсам без знания пароля.

Рекомендованные меры защиты:

- Минимизировать одинаковые учетные данные в разных системах, чтобы атакующие не могли эффективно распространяться по сети. Отслеживать нестандартные и неуспешные попытки входа в системы.

- Воплотить системный патч-менеджмент (см. п. 5).

- Внедрить меры противодействия атакам PtH: использовать обновления KB2871997, применить ограничения UAC к локальным аккаунтам после входа в сеть, запретить доменным пользователям входить в группу локальных администраторов на компьютере.

- Ограничить прямые коммуникации между обычными компьютерами, они должны взаимодействовать через сервер.

- Использовать привилегированные аккаунты только на системах, требующих этих привилегий. Оцените возможность использования специальных выделенных компьютеров для привилегированного доступа администраторов.

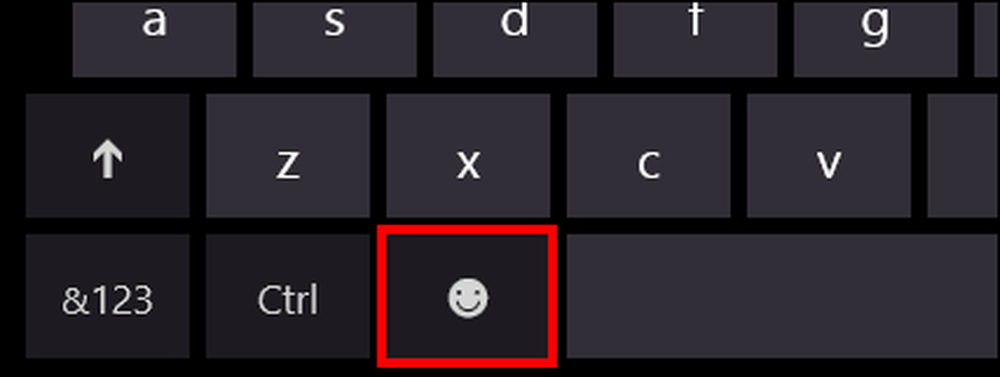

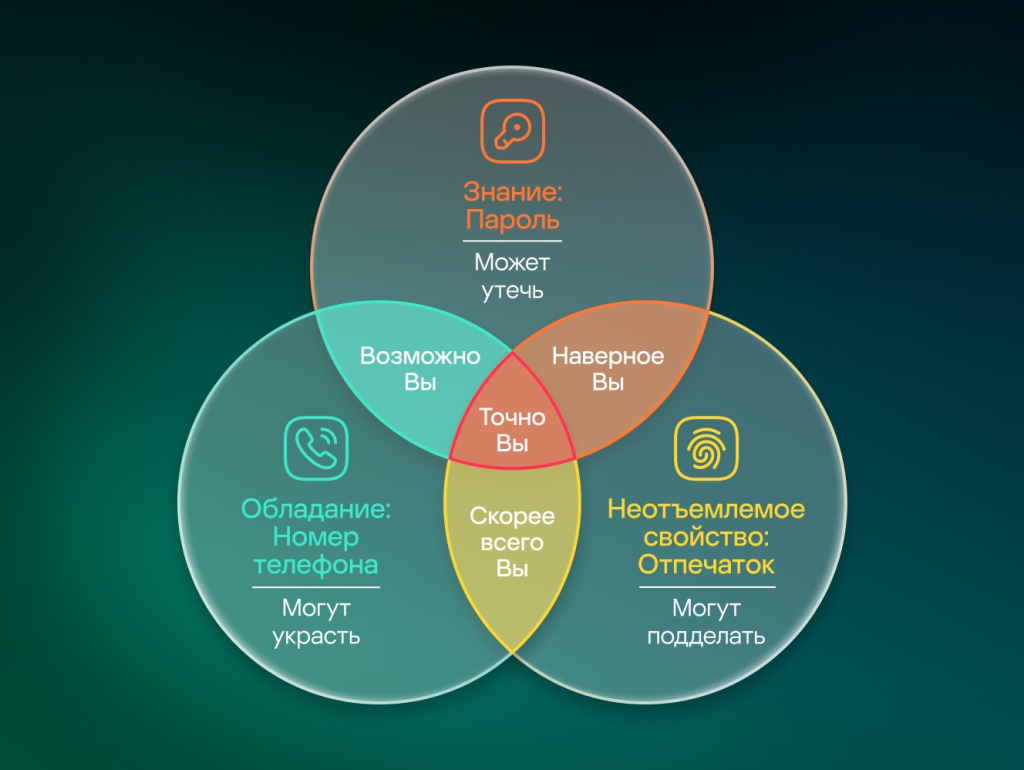

7. Слабые или неверно настроенные методы многофакторной аутентификации

Типовой ошибкой является такая настройка доступа, при которой аутентификация осуществляется только по смарт-карте, однако хеши для давно не используемых паролей все еще считаются верными. Если не настроена политика устаревания хешей, атакующие могут работать от имени данного аккаунта при помощи техник из п. 6.

Другая распространенная проблема — методы MFA, недостаточно устойчивые к фишингу, например SMS-коды. Получать коды злоумышленники могут разными способами — от социальной инженерии и MFA-бомбардировки до атаки на телеком-сети SS7 или нелегитимного дублирования SIM-карт.

Рекомендованные меры защиты:

- Отключить устаревшие средства аутентификации, такие как NTLM.

- Использовать групповые политики или настройки Windows Hello for business, чтобы регулярно рандомизировать хеши для аккаунтов, вход в которые идет по смарт-картам.

- Подумать о переходе на открытые стандарты аутентификации, основанные на облачных инфраструктурах.

- Перейти на системы MFA, устойчивые к фишингу.

8. Недостаточное ограничение доступа к сетевым папкам и сервисам

В корпоративных сетях регулярно обнаруживаются сетевые папки, к которым можно получить доступ без аутентификации, или же административные хранилища, доступные обычным пользователям. В них нередко находятся в открытом виде файлы с паролями админов или другая важная информация.

Рекомендованные меры защиты:

- Все хранилища и сервисы должны разрешать доступ только аутентифицированным и авторизованным пользователям.

- Важные ресурсы должны быть настроены в соответствии с принципом наименьших привилегий.

- К файлам и папкам должны быть применены жесткие настройки, ограничивающие любые неавторизованные манипуляции, особенно это касается папок, содержащих конфиденциальную информацию наподобие ключей.

- Убедитесь, что атакующие не могут свободно модифицировать списки контроля доступа (ACL), фактически аннулируя все вышеперечисленные меры.

- В групповых политиках Windows запретите анонимный анализ аккаунтов и сетевых ресурсов (anonymous enumeration of SAM accounts and share).

9. Низкое качество паролей и парольных политик

Значительное количество организаций разрешает пользователям короткие и простые пароли. В результате до 80% паролей сотрудников могут быть подобраны инструментом вроде Hashcat достаточно быстро.

Рекомендованные меры защиты:

- Установите для всех паролей рекомендованные критерии сложности.

- Оцените, можно ли разрешить пользователям применять менеджеры паролей и какие.

- Запретите использование одинаковых паролей локального администратора на разных компьютерах.

- Установите высокие критерии сложности для административных паролей и парольных фраз на сертификатах/закрытых ключах.

- Внедрите процесс и автоматизированную систему поиска в IT-системах паролей, которые хранятся в открытом виде или легко извлекаемом виде (сохраненные пароли в браузере).

10. Отсутствие ограничений на выполнение кода

Редкие организации включают режим «списка допустимых приложений», в котором только разрешенные приложения могут быть запущены на компьютерах компании. Именно запуск недоверенных файлов позволяет атакующим пользоваться большим количеством ВПО, повышать привилегии при помощи уязвимых драйверов и так далее.

Рекомендованные меры защиты:

- Включите настройку, запрещающую запуск приложений из недоверенных источников.

- Еще лучше — включите allowlisting (он же default deny), то есть запуск приложений только из фиксированного списка одобренных. Убедитесь, что инструмент, реализующий эту политику, проверяет цифровые подписи и другие ключевые атрибуты файла, а не просто ориентируется на имена.

- Заблокируйте запуск известных уязвимых приложений, особенно драйверов.

- Ограничьте возможности запуска скриптовых языков (powershell и ему подобных), проверяйте журналы запуска разрешенных сценариев, запретите выполнение скриптовых языков, которые не используются в IT-системах компании.

- Регулярно проверяйте системы защиты хостов и периметра на эффективность фильтрации спама и блокировки запуска вредоносного ПО.

1. Конфигурация приложений по умолчанию

Любое устройство или приложение, будь то принтер, почтовый или файл-сервер, система конференц-связи, часто имеют механизм входа с использованием дефолтных реквизитов доступа, которые забывают отключать. Настройки этих устройств по умолчанию обычно мягкие, не очень безопасные, но их никто не меняет. Типичный пример — принтер, имеющий привилегированный сетевой доступ для удобства печати, а также веб-панель управления со стандартными реквизитами входа. Часто встречаются Windows-серверы, на которых не отключили старые версии SMB или других ретропротоколов. Весьма опасны стандартные настройки и шаблоны Active Directory Certificate Services, позволяющие выдать непривилегированному юзеру серверный сертификат, поднять права до администраторских или авторизоваться, получив Kerberos TGT.

Рекомендованные меры защиты:

- Обязательная процедура служб IT перед началом эксплуатации IT-системы: отключить стандартные аккаунты (admin, guest и тому подобные) или как минимум сменить на них пароли.

- Сделать обязательным использование стойких паролей — минимум 15 случайных символов.

- Установить на устройстве или сервисе безопасные настройки, руководствуясь инструкциями производителя по улучшению стойкости (hardening), а также релевантными общими руководствами, например DISA STIG.

- Внедрить безопасную конфигурацию ADCS: по возможности отключить присоединение через веб, отключить NTLM на серверах ADCS, отключить альтернативные имена (SAN) для UPN.

- Перепроверить стандартные разрешения в шаблонах ADCS, удалить из шаблонов флаг CT_FLAG_ENROLLEE_SUPPLIES_SUBJECT, забрать у низкопривилегированных пользователей свойства FullControl, WriteDacl и Write.

- Активировать подтверждение руководителем любых запрошенных сертификатов.

2. Неверное управление привилегиями пользователей и админов

В любой крупной сети с большой вероятностью можно обнаружить избыточные права у обычных пользователей (выданные когда-то для каких-то временных нужд, но потом не отозванные), расширенные привилегии сервисных аккаунтов (приложений и сервисов), а также высокие привилегии у администраторов (администраторы нередко работают в таком привилегированном режиме постоянно). Атакующие целенаправленно выискивают и используют такие аккаунты, это ускоряет и упрощает для них захват сети.

Рекомендованные меры защиты:

- Внедрить принцип наименьших привилегий.

- Внедрить систему управления identity, включающую протоколирование выдачи и применения прав, — это позволит легче находить неправомерное использование прав доступа.

- С помощью этой системы минимизировать число административных учетных записей и уменьшить число учетных записей в целом (путем их корректного объединения).

- Регулярно проводить аудит аккаунтов, отключать неактивные, понижать права там, где они избыточны.

- Ограничить привилегированным учетным записям возможность выполнять повседневные действия вроде просмотра веба и e-mail.

- Выдавать повышенные привилегии только на время выполнения требуемых действий, даже администраторам.

- По возможности запускать сервисы и демоны с ограниченными привилегиями и доступами.

3. Недостаточный мониторинг внутренней сети

Во многих организациях отслеживается только трафик, идущий с внешних хостов и на избранных серверах, а во внутренней сети все ограничивается мониторингом событий на конечных точках. Это затрудняет своевременное обнаружение атак и расследование инцидентов.

Рекомендованные меры защиты:

- Проанализируйте повседневную нормальную активность приложений и сервисов, чтобы в дальнейшем выявлять аномалии в доступе и использовании этих сервисов. Например, администраторы должны регулярно анализировать списки доступов и разрешений для основных сервисов, удаляя подозрительные или устаревшие аккаунты.

- Проанализируйте повседневный сетевой трафик организации, чтобы в дальнейшем выявлять в нем аномалии.

- Внедрите систему SIEM, позволяющую собирать и анализировать телеметрию с различных источников, включая системы EDR и IDS, сетевые логи и другие.

4. Отсутствие сетевой сегментации

Сети с различным назначением и уровнем важности зачастую не изолированы друг от друга. Типичными проблемами являются полная взаимосвязь сетей с секретной и несекретной информацией, а также IT-сети и сети АСУ ТП. В большинстве случаев подобной сегментации не существует в принципе, но периодически встречается и другой сценарий — сегментация внедрена, но затем кто-то из инженеров решил, что это неудобно, и создал туннель из одной сети в другую для своих нужд (или вообще подключил изолированную сеть к Интернету). В итоге руководство IT и ИБ думает, что сети сегментированы, а на самом деле это не так.

Рекомендованные меры защиты:

- Внедрить сегментацию сети, если ее еще нет. Для этого можно применять как физические средства сегментации, так и логические (VLAN). Важно, чтобы инфраструктурные сетевые устройства были снабжены актуальными и верно настроенными списками контроля доступа (ACL), исключающими присоединение неавторизованных устройств к административным, промышленным и конфиденциальным сетям. Также рекомендовано использование «демилитаризованных зон» (DMZ) для снижения доступности внутренних IT-систем из Интернета.

- Внедрить сетевые средства защиты (NGFW), способные глубоко анализировать пакеты c учетом породившего их приложения и предыдущего состояния соединения. Межсетевой экран должен отклонять трафик, который отличается от стандартного трафика приложения, разрешенного в сети. Фильтрация трафика по приложениям не основывается на одних лишь сетевых портах и значительно сокращает возможности атакующих по злонамеренной эксплуатации сетевых протоколов.

5. Низкая культура патч-менеджмента

Систематической проблемой является медленное и неполное применение патчей и обновлений к аппаратным и программным комплексам. Ситуация значительно усугубляется тем, что многие организации по разным причинам продолжают эксплуатировать безнадежно устаревшие системы (Windows XP, SAP R/3 и тому подобные), для которых давно не выпускаются никакие обновления.

Рекомендованные меры защиты:

- Сделать управление обновлениями систематическим процессом, приоритизировать устранение известных эксплуатируемых уязвимостей и критических уязвимостей.

- Максимально автоматизировать применение обновлений при помощи систем автообновления от производителей ПО, а в идеале — централизованной системы патч-менеджмента.

- Обновлять не только ПО, но и прошивки оборудования, BIOS/UEFI компьютеров.

- Проанализировать применяемые в бизнесе устаревшие системы и по возможности запланировать их выведение из оборота. Если это невозможно — внедрить компенсирующие меры, такие как сетевая изоляция устаревших систем.

6. Возможность обойти контроль доступа

Настройки среды и приложений часто позволяют использовать такие атаки, как pass-the-hash и kerberoasting, для доступа к нужным ресурсам без знания пароля.

Рекомендованные меры защиты:

- Минимизировать одинаковые учетные данные в разных системах, чтобы атакующие не могли эффективно распространяться по сети. Отслеживать нестандартные и неуспешные попытки входа в системы.

- Воплотить системный патч-менеджмент (см. п. 5).

- Внедрить меры противодействия атакам PtH: использовать обновления KB2871997, применить ограничения UAC к локальным аккаунтам после входа в сеть, запретить доменным пользователям входить в группу локальных администраторов на компьютере.

- Ограничить прямые коммуникации между обычными компьютерами, они должны взаимодействовать через сервер.

- Использовать привилегированные аккаунты только на системах, требующих этих привилегий. Оцените возможность использования специальных выделенных компьютеров для привилегированного доступа администраторов.

7. Слабые или неверно настроенные методы многофакторной аутентификации

Типовой ошибкой является такая настройка доступа, при которой аутентификация осуществляется только по смарт-карте, однако хеши для давно не используемых паролей все еще считаются верными. Если не настроена политика устаревания хешей, атакующие могут работать от имени данного аккаунта при помощи техник из п. 6.

Другая распространенная проблема — методы MFA, недостаточно устойчивые к фишингу, например SMS-коды. Получать коды злоумышленники могут разными способами — от социальной инженерии и MFA-бомбардировки до атаки на телеком-сети SS7 или нелегитимного дублирования SIM-карт.

Рекомендованные меры защиты:

- Отключить устаревшие средства аутентификации, такие как NTLM.

- Использовать групповые политики или настройки Windows Hello for business, чтобы регулярно рандомизировать хеши для аккаунтов, вход в которые идет по смарт-картам.

- Подумать о переходе на открытые стандарты аутентификации, основанные на облачных инфраструктурах.

- Перейти на системы MFA, устойчивые к фишингу.

8. Недостаточное ограничение доступа к сетевым папкам и сервисам

В корпоративных сетях регулярно обнаруживаются сетевые папки, к которым можно получить доступ без аутентификации, или же административные хранилища, доступные обычным пользователям. В них нередко находятся в открытом виде файлы с паролями админов или другая важная информация.

Рекомендованные меры защиты:

- Все хранилища и сервисы должны разрешать доступ только аутентифицированным и авторизованным пользователям.

- Важные ресурсы должны быть настроены в соответствии с принципом наименьших привилегий.

- К файлам и папкам должны быть применены жесткие настройки, ограничивающие любые неавторизованные манипуляции, особенно это касается папок, содержащих конфиденциальную информацию наподобие ключей.

- Убедитесь, что атакующие не могут свободно модифицировать списки контроля доступа (ACL), фактически аннулируя все вышеперечисленные меры.

- В групповых политиках Windows запретите анонимный анализ аккаунтов и сетевых ресурсов (anonymous enumeration of SAM accounts and share).

9. Низкое качество паролей и парольных политик

Значительное количество организаций разрешает пользователям короткие и простые пароли. В результате до 80% паролей сотрудников могут быть подобраны инструментом вроде Hashcat достаточно быстро.

Рекомендованные меры защиты:

- Установите для всех паролей рекомендованные критерии сложности.

- Оцените, можно ли разрешить пользователям применять менеджеры паролей и какие.

- Запретите использование одинаковых паролей локального администратора на разных компьютерах.

- Установите высокие критерии сложности для административных паролей и парольных фраз на сертификатах/закрытых ключах.

- Внедрите процесс и автоматизированную систему поиска в IT-системах паролей, которые хранятся в открытом виде или легко извлекаемом виде (сохраненные пароли в браузере).

10. Отсутствие ограничений на выполнение кода

Редкие организации включают режим «списка допустимых приложений», в котором только разрешенные приложения могут быть запущены на компьютерах компании. Именно запуск недоверенных файлов позволяет атакующим пользоваться большим количеством ВПО, повышать привилегии при помощи уязвимых драйверов и так далее.

Рекомендованные меры защиты:

- Включите настройку, запрещающую запуск приложений из недоверенных источников.

- Еще лучше — включите allowlisting (он же default deny), то есть запуск приложений только из фиксированного списка одобренных. Убедитесь, что инструмент, реализующий эту политику, проверяет цифровые подписи и другие ключевые атрибуты файла, а не просто ориентируется на имена.

- Заблокируйте запуск известных уязвимых приложений, особенно драйверов.

- Ограничьте возможности запуска скриптовых языков (powershell и ему подобных), проверяйте журналы запуска разрешенных сценариев, запретите выполнение скриптовых языков, которые не используются в IT-системах компании.

- Регулярно проверяйте системы защиты хостов и периметра на эффективность фильтрации спама и блокировки запуска вредоносного ПО.

Как «Яндекс» перенес серверы в Казахстан. Сначала команда «Яндекс Казахстан» привезла в страну необходимое оборудование и ввела его в эксплуатацию. Затем провела нагрузочное тестирование и после его успешного окончания портал yandex.kz полностью перевели на казахстанские серверы.

«Перенос серверов на территорию страны — важный шаг. Он означает, что данные наших пользователей будут обрабатываться в Казахстане. Министерство уделяет большое внимание безопасности данных наших граждан», – заявил глава Минцифры Багдат Мусин.

Где будут размещаться серверы. Ранее Минцифры сообщало, что «Яндекс» разместит серверы в Караганде: компания заключила договор аренды с АО «Транстелеком». Отмечалось, что ООО «Яндекс» обязалось полностью перенести серверы в Казахстан до конца 2024 года.

Контекст. В августе издание «Медуза» написало, что ФСБ России получит доступ к данным сервиса такси «Яндекса», в том числе к информации о поездках казахстанцев.

«Яндекс» в РК опроверг эту информацию, отметив, что законодательство РФ не распространяется на сервис в РК. При этом компания добавила, что данные, связанные с работой сервиса в РК, могут запрашивать уполномоченные иностранные, в том числе российские, госорганы.

Минцифры РК заблокировало работу домена yandex.kz за то, что интернет-ресурс размещен на серверах вне территории Казахстана. В ответ «Яндекс» заверил власти в готовности соблюдать законодательство страны.

После переговоров с «Яндексом» Минцифры предоставило компании отсрочку на перенос серверов до 31 декабря 2023.

Что известно об ООО «Яндекс». ООО «Яндекс» – российская «дочка» нидерландского холдинга Yandex N.V. Компания столкнулась с претензиями как российских, так и международных властей после вторжения России в Украину. После этого «Яндекс» решили разделить на две части. Российскую часть, которая приносит большую долю доходов, хотели продать, а международную часть оставить, чтобы она занялась несколькими стартапами.

В мае 2023-го стало известно, что на покупку контрольного пакета акций российского «Яндекса» претендуют основатель «Интерроса» Владимир Потанин и совладелец «Лукойла» Вагит Алекперов. Сделка до сих пор не состоялась." ["~DETAIL_TEXT"]=> string(4399) "«Яндекс» завершил перенос серверов yandex.kz в Казахстан, сообщили в министерстве цифрового развития. Ранее государство давало компании отсрочку на их перенос до 31 декабря 2023 года.

Как «Яндекс» перенес серверы в Казахстан. Сначала команда «Яндекс Казахстан» привезла в страну необходимое оборудование и ввела его в эксплуатацию. Затем провела нагрузочное тестирование и после его успешного окончания портал yandex.kz полностью перевели на казахстанские серверы.

«Перенос серверов на территорию страны — важный шаг. Он означает, что данные наших пользователей будут обрабатываться в Казахстане. Министерство уделяет большое внимание безопасности данных наших граждан», – заявил глава Минцифры Багдат Мусин.

Где будут размещаться серверы. Ранее Минцифры сообщало, что «Яндекс» разместит серверы в Караганде: компания заключила договор аренды с АО «Транстелеком». Отмечалось, что ООО «Яндекс» обязалось полностью перенести серверы в Казахстан до конца 2024 года.

Контекст. В августе издание «Медуза» написало, что ФСБ России получит доступ к данным сервиса такси «Яндекса», в том числе к информации о поездках казахстанцев.

«Яндекс» в РК опроверг эту информацию, отметив, что законодательство РФ не распространяется на сервис в РК. При этом компания добавила, что данные, связанные с работой сервиса в РК, могут запрашивать уполномоченные иностранные, в том числе российские, госорганы.

Минцифры РК заблокировало работу домена yandex.kz за то, что интернет-ресурс размещен на серверах вне территории Казахстана. В ответ «Яндекс» заверил власти в готовности соблюдать законодательство страны.

После переговоров с «Яндексом» Минцифры предоставило компании отсрочку на перенос серверов до 31 декабря 2023.

Что известно об ООО «Яндекс». ООО «Яндекс» – российская «дочка» нидерландского холдинга Yandex N.V. Компания столкнулась с претензиями как российских, так и международных властей после вторжения России в Украину. После этого «Яндекс» решили разделить на две части. Российскую часть, которая приносит большую долю доходов, хотели продать, а международную часть оставить, чтобы она занялась несколькими стартапами.