13.01.2020

Злоумышленники создают фишинговые сайты из Sway, эффективный подход, поскольку ссылки на домен, как правило, пользуются доверием

Возможно, вы не знакомы с Microsoft Sway или, по крайней мере, никогда не использовали его. Но киберпреступники используют это веб-приложение для отправки фишинговых писем ничего не подозревающим жертвам

Приложение Microsoft Sway, доступное в Интернете и в качестве приложения для Windows 10 , позволяет создавать презентации, информационные бюллетени и документацию с фотографиями, видео и другими материалами. Затем вы можете опубликовать свою презентацию в Интернете с помощью общей ссылки, по которой любой может перейти, чтобы просмотреть ее.

Однако, даже если ваша организация не использует это программное обеспечение, вы все равно можете быть уязвимы к фишинговым атакам.

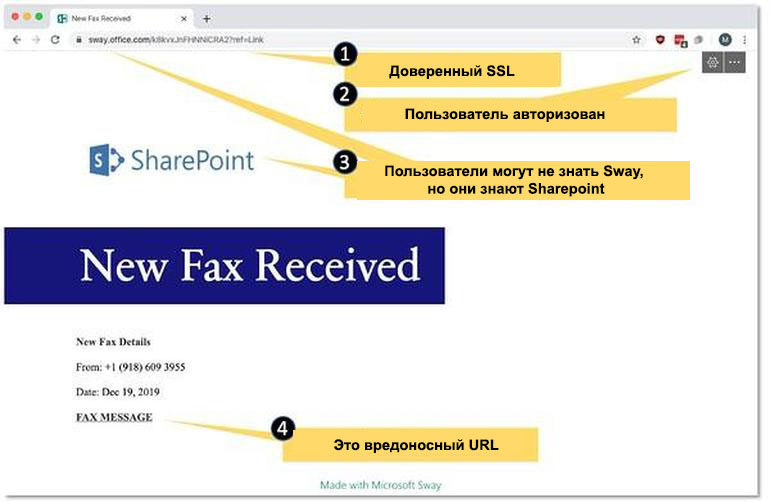

Создавая и публикуя страницу Sway на sway.office.com, преступники могут создавать целевые страницы, которые выглядят законно, но на самом деле содержат вредоносный контент. Поскольку страницы размещены в собственном домене Microsoft Sway, страницы и их ссылки автоматически доверяются фильтрами URL-адресов и могут легко обмануть пользователей, считая их действительными.

Если вы входите на сайт Sway с учетной записью Office, эти страницы отображаются со стилем Office 365 и меню, чтобы сделать их более убедительными. Вредоносная страница Sway может содержать доверенные торговые марки, связанные с Microsoft, например логотип SharePoint. На такой странице обычно отображается доверенный URL, который предлагает пользователю щелкнуть по нему, но затем загружает вредоносное ПО или запускает поддельную страницу входа.

Чтобы убедить потенциальных жертв получить доступ к вредоносной фишинговой странице Sway, киберпреступники будут отправлять электронные письма с уведомлениями для голосовой почты или факсов, надеясь, что ничего не подозревающие пользователи нажмут на ссылку или изображение.

В прошлом году компания Microsoft внедрила функцию обнаружения фишинга в Microsoft Forms, онлайн-продукт, который позволяет людям создавать опросы.

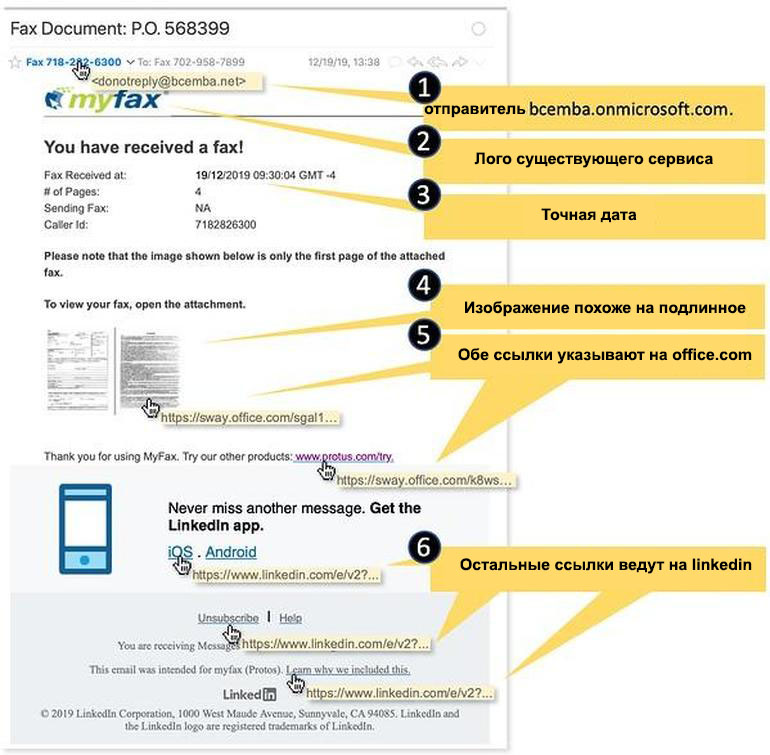

В одном из примеров, фишинговое письмо было отправлено с адреса электронной почты onmicrosoft.com. Поскольку Microsoft доверяет домену, это электронное письмо способно обойти основные спуфинговые фильтры. Правильный тип маркировки и поиска электронной почты убеждает пользователей в том, что в ней содержится законный факс.

Недавняя дата рядом с текстом «Факс получен» указывает на то, что это сложная атака, поскольку добавление временной метки делает поддельные сообщения электронной почты срочными и важными.

Предварительное изображение самого факса выглядит слишком важным, чтобы его игнорировать. Две ссылки в электронном письме на предполагаемую службу факса указывают на sway.office.com.

Даже если предполагаемая жертва не использует Sway, этот человек, вероятно, будет доверять любому письму с сайта office.com. Microsoft сам доверяет доменам Sway и Office, поэтому этот URL-адрес пропустит настройки Safe Link. Другие ссылки в электронном письме указывали на LinkedIn, другой надежный сайт.

Этот тип фишинг-атаки может быть успешным, поскольку он отправляет пользователей на доверенную страницу, размещенную Microsoft, а не на скомпрометированный веб-сайт, который, вероятно, будет заблокирован веб-браузерами и черными списками.

Пользователи, на которых была направлена эта фишинговая атака Sway, получили одно и то же сообщение от разных отправителей. Поскольку преступники используют несколько отправителей и доменов, внесение их в черный список не сработает.

Вместо этого многие клиенты просто занесли в черный список sway.office.com в своих веб-фильтрах. Если ваша организация активно не использует Sway, лучше всего делать то же самое и блокировать любые ссылки из этого домена.

В конце концов, Microsoft предлагает способы отправки сообщений со спамом или фишинга, которые прошли через фильтры спама.

Приложение Microsoft Sway, доступное в Интернете и в качестве приложения для Windows 10 , позволяет создавать презентации, информационные бюллетени и документацию с фотографиями, видео и другими материалами. Затем вы можете опубликовать свою презентацию в Интернете с помощью общей ссылки, по которой любой может перейти, чтобы просмотреть ее.

Однако, даже если ваша организация не использует это программное обеспечение, вы все равно можете быть уязвимы к фишинговым атакам.

Создавая и публикуя страницу Sway на sway.office.com, преступники могут создавать целевые страницы, которые выглядят законно, но на самом деле содержат вредоносный контент. Поскольку страницы размещены в собственном домене Microsoft Sway, страницы и их ссылки автоматически доверяются фильтрами URL-адресов и могут легко обмануть пользователей, считая их действительными.

Если вы входите на сайт Sway с учетной записью Office, эти страницы отображаются со стилем Office 365 и меню, чтобы сделать их более убедительными. Вредоносная страница Sway может содержать доверенные торговые марки, связанные с Microsoft, например логотип SharePoint. На такой странице обычно отображается доверенный URL, который предлагает пользователю щелкнуть по нему, но затем загружает вредоносное ПО или запускает поддельную страницу входа.

Чтобы убедить потенциальных жертв получить доступ к вредоносной фишинговой странице Sway, киберпреступники будут отправлять электронные письма с уведомлениями для голосовой почты или факсов, надеясь, что ничего не подозревающие пользователи нажмут на ссылку или изображение.

В прошлом году компания Microsoft внедрила функцию обнаружения фишинга в Microsoft Forms, онлайн-продукт, который позволяет людям создавать опросы.

В одном из примеров, фишинговое письмо было отправлено с адреса электронной почты onmicrosoft.com. Поскольку Microsoft доверяет домену, это электронное письмо способно обойти основные спуфинговые фильтры. Правильный тип маркировки и поиска электронной почты убеждает пользователей в том, что в ней содержится законный факс.

Недавняя дата рядом с текстом «Факс получен» указывает на то, что это сложная атака, поскольку добавление временной метки делает поддельные сообщения электронной почты срочными и важными.

Предварительное изображение самого факса выглядит слишком важным, чтобы его игнорировать. Две ссылки в электронном письме на предполагаемую службу факса указывают на sway.office.com.

Даже если предполагаемая жертва не использует Sway, этот человек, вероятно, будет доверять любому письму с сайта office.com. Microsoft сам доверяет доменам Sway и Office, поэтому этот URL-адрес пропустит настройки Safe Link. Другие ссылки в электронном письме указывали на LinkedIn, другой надежный сайт.

Этот тип фишинг-атаки может быть успешным, поскольку он отправляет пользователей на доверенную страницу, размещенную Microsoft, а не на скомпрометированный веб-сайт, который, вероятно, будет заблокирован веб-браузерами и черными списками.

Как защитить себя?

Пользователи, на которых была направлена эта фишинговая атака Sway, получили одно и то же сообщение от разных отправителей. Поскольку преступники используют несколько отправителей и доменов, внесение их в черный список не сработает.

Вместо этого многие клиенты просто занесли в черный список sway.office.com в своих веб-фильтрах. Если ваша организация активно не использует Sway, лучше всего делать то же самое и блокировать любые ссылки из этого домена.

В конце концов, Microsoft предлагает способы отправки сообщений со спамом или фишинга, которые прошли через фильтры спама.